En macroéconomie, il est parfois dit qu’une crise offre au moins l’avantage de mettre fin à des déséquilibres structurels ; s’il apparaît compliqué de nommer « crise » la multiplication des cyberattaques actuelle, tant cette évolution est prédite depuis des années, cette tendance a au moins débouché sur un véritable changement paradigmatique :

Plus aucune structure n’ose douter de sa vulnérabilité aux cyberattaques.

Plus aucun dirigeant ne s’indiquerait serein quant à au risque de déploiement d’un rançongiciel sur le système d’information de sa société.

Pour qui a connu la période où les spécialistes de cybersécurité passaient tous pour des paranoïaques, l’actuelle est indubitablement meilleure. Pourtant, à cette phase de dénégation du risque cyber fait suite une nouvelle, d’inflation des services, des prestataires, des technologies… et des contrats. Cela fait-il sens, d’un point de vue opérationnel ? Est-on mieux protégé dès lors que l’on est (quantitativement) plus protégé ? Essai de réponse.

Des menaces protéiformes, des attaquants innovants… mais des scénarios anticipés

En décembre 2020, l’affaire SolarWinds défrayait la chronique ; pas uniquement celle des médias spécialisés, comme Stuxnet en son temps, mais également celle des généralistes. Nous ne reviendrons pas dans les détails sur cette attaque : un éditeur de logiciels américain, SolarWinds, avait été compromis, et révélait qu’une version vérolée de l’un de ses produits « phares », Orion, avait permis aux attaquants de compromettre en cascade pléthore de clients de la société dans le monde.

La cyberattaque au nom désormais éponyme, si elle impressionne par le périmètre de sa compromission (potentiellement immense), et certaines de ses victimes (tels que des services gouvernementaux américains), est-elle pour autant inédite ? Son scénario de déroulement était-il inusité ?

Non pas. En effet, celui-ci est connu depuis des années par les spécialistes du secteur, sous le nom d’attaque sur la « supply chain », et repose sur une assomption relativement simple : il est souvent plus aisé de compromettre un fournisseur d’une ou plusieurs cibles finales, celui-ci bénéficiant d’accès privilégiés, que d’attaquer frontalement des structures parfois extrêmement bien défendues.

Ainsi, le scénario offensif sur lequel se base l’affaire SolarWinds n’est pas intrinsèquement original. Les clients de SolarWinds auraient-ils évité une compromission s’ils avaient multiplié les solutions de sécurité, les prestataires et les services ? Il est permis d’en fortement douter.

Pourtant, nombre d’analyses de risque ont permis d’identifier le risque que représente un scénario offensif « à la SolarWinds », et potentiellement de prendre des mesures pour y faire face.

Piloter par les risques, plutôt que réagir à la dernière actualité en date

Pour un client, il est parfois tentant de céder à la tentation du toujours plus, cette dernière offrant un certain confort intellectuel : pour un Security Operations Center (SOC), celle-ci s’est historiquement traduite par une boulimie de règles de détection déployées dans un SIEM.

Une nouvelle cyberattaque ? Une nouvelle règle de détection. Un rapport éditeur sur un nouveau mode opératoire ? Une nouvelle règle de détection. A chaque nouvelle serrure, la même clé. Mais si cela est rassurant, si cela donne l’impression d’agir, le client n’est pourtant pas mieux protégé.

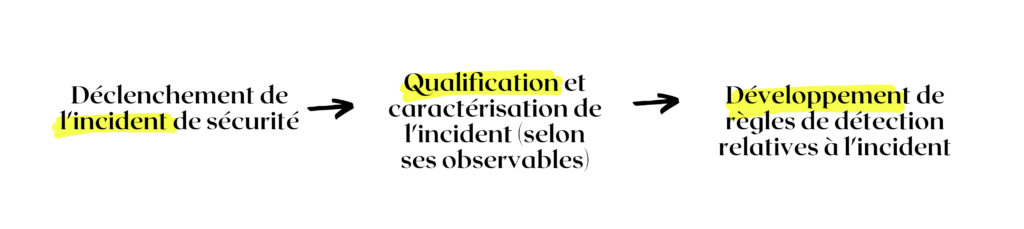

Dans le cas de SolarWinds, une approche « classique » répond de la façon suivante :

Si réagir permet de faire en sorte de traiter que l’incident en question, quid des scénarios similaires, mais ciblant un autre prestataire et/ou présentant des caractéristiques techniques différentes ?

Certaines actions de l’approche quantitative de la détection de cyberattaques pourront, éventuellement, détecter et peut-être bloquer ces autres incidents, mais rien n’est moins sûr, car ce qui est adressé sont moins les risques d’un scénario offensif global que la dernière déclinaison de celui-ci après son apparition. Pire encore : empiler les règles de détection développées à la va-vite et au gré des actualités entraîne un risque de saturation des capacités de détection d’un SOC (plus d’alertes, plus de faux-positifs, moins de temps pour l’analyse).

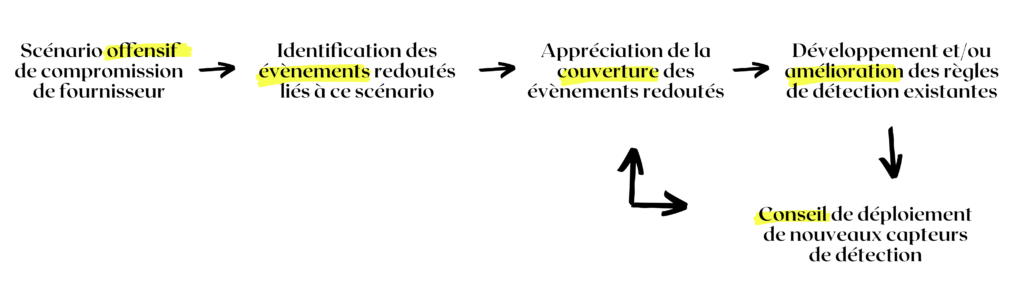

Une approche qualitative de la détection de cyberattaque, telle que celle pratiquée au quotidien par Intrinsec, ne présente pas cette hémiplégie opérationnelle ; en effet, en tirant parti des outils méthodologiques existants, tels qu’EBIOS Risk Manager, il est fait en sorte que la détection de cyberattaques se base sur des scénarios offensifs, que l’on traduit en évènements redoutés de nature technique. Une fois ceux-ci définis et priorisés, il est possible de répondre à la question « suis-je bien protégé ? » par une appréciation de couverture du risque associé.

Toujours dans le cas de SolarWinds, une approche qualitative répond de la façon suivante :

Scénario offensif de compromission de fournisseur è Identification des évènements redoutés liés (ex. : utilisation malveillante d’accès existants, diffusion d’un code malveillant) è Appréciation de la couverture des évènements redoutés è Développement ou amélioration de règles de détection existantes et/ou conseil d’intégration de nouveaux capteurs de détection

Les avantages de cette approche qualitative de la détection de cyberattaques est qu’elle ne dépend pas de l’irruption d’actualités pour faire en sorte que les bonnes questions soient posées, et qu’elle permet au stratégique de nourrir l’opérationnel, et la détection de l’anticipation.

Et maintenant ?

Force est de constater que les décideurs à la vision globale, et/ou les RSSI, confrontés à cette approche de pilotage par les risques de la détection de cyberattaques, en perçoivent très rapidement les intérêts, quand ils ne l’ont pas déjà adoptée.

Pourtant, la tentation demeure importante de voir telle nouvelle technologie ou telle nouvelle solution accaparer l’attention même des plus chevronnés des experts en cybersécurité. L’appétence pour l’outillage (surtout nouveau !) combinée à un certain solutionnisme technologique est presque consubstantiel au secteur de la cybersécurité !

Ce biais, conjugué à celui consistant à cloisonner les activités entre elles, tant au niveau opérationnel que stratégique, grève la cybersécurité.

Pourtant, nombre de frontières fictives entre métiers tendent à disparaître, le qualitatif remplace petit à petit le quantitatif, et l’anticipation améliore la détection qui permet la réaction. Ainsi, si l’avenir n’est certainement pas rose, au moins s’annonce-t-il excitant !