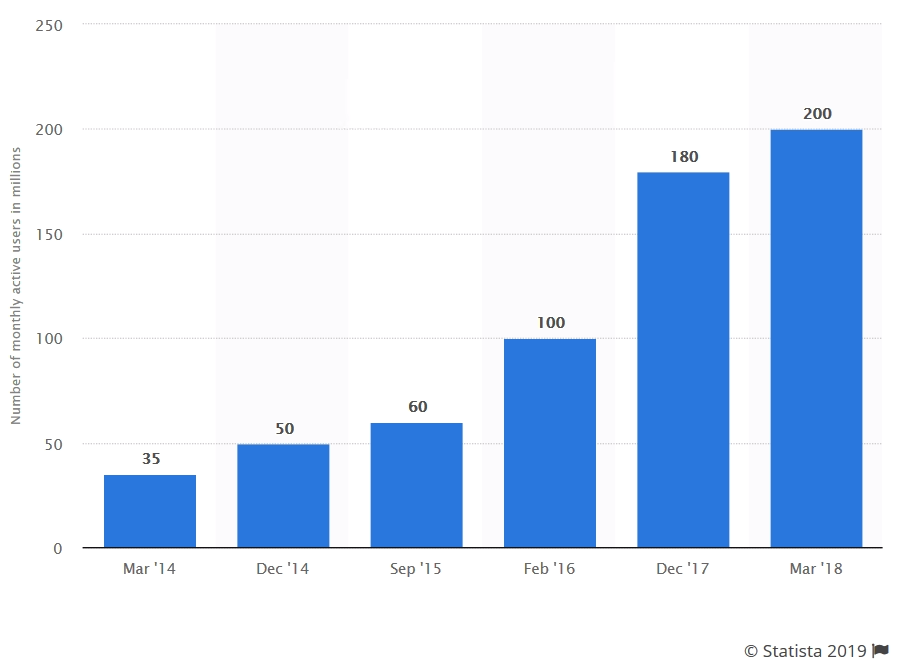

Telegram a été fondé en 2013 par deux frères russes, Nikolaï et Pavel Dourov, également à l’origine du réseau social Vkontakte. Leur but ? Proposer une application de messagerie sécurisée permettant aux utilisateurs d’échanger (messages, photos, vidéos, URL et autres fichiers) en toute confidentialité via un système de chiffrement baptisé MTProto. Bien que le système de chiffrement développé par Telegram suscite quelques critiques, le réseau social n’a cessé de gagner en visibilité et en utilisateurs depuis sa création pour atteindre, fin 2018, environ 200 millions d’utilisateurs réguliers (soit environ 15 milliards de messages envoyés chaque jour). Ce réseau demeure toutefois loin derrière Facebook qui totalise 2,2 milliards d’utilisateurs ou encore WhatsApp qui en recense 1,5 milliard.

La gratuité et la promesse d’un chiffrement de bout en bout expliquent en partie l’engouement des utilisateurs pour Telegram. En effet, l’application propose un chat secret utilisant le chiffrement et via lequel les messages sont enregistrés sur l’appareil utilisé (smartphone par exemple) et non sur le Cloud. L’utilisateur peut ainsi choisir d’effacer des messages, sans que ceux-ci ne soient obligatoirement conservés sur le serveur. D’autre part, Telegram semble être un des réseaux les plus surs en termes d’anonymat. Une étude[1] réalisée par le média new-yorkais Outline a permis de collecter les avis de 13 administrateurs et/ou propriétaires de channels proposant des contenus illicites. La majeure partie d’entre eux s’accorde sur un point : Telegram propose une grande variété d’options permettant de garder l’identité des utilisateurs privée. C’est notamment pour cette raison que les créateurs et gérants de channels distribuent leurs contenus piratés via cette application. En effet, depuis 2015, Telegram utilise une plateforme de « bot » destinée aux développeurs. Grâce au système d’API, les utilisateurs peuvent donc gérer la manière dont les interactions prennent place et sont protégées sur le réseau. Par ailleurs et contrairement à WhatsApp, le numéro de téléphone de l’utilisateur, requis lors de l’inscription, n’apparait ensuite pas au sein des channels.

Ces options de confidentialité combinées à des éléments contextuels sont à l’origine de la rapide montée en puissance de Telegram. Prenons par exemple les évènements d’octobre 2014, lorsque plus de 1,5 million d’utilisateurs coréens basculent de Kakao Talk (application de messagerie coréenne) vers l’application Telegram. La Présidente Park Geun-Hye venait en effet d’annoncer la mise sous surveillance de l’ensemble des communications électroniques des citoyens, rendant possible l’arrestation de tout utilisateur ayant exprimé des critiques ou lancé des rumeurs à l’encontre du régime. Autre fait d’actualité ayant projeté Telegram au rang des applications mondialement connues, la décision du gouvernement brésilien de bannir WhatsApp, en décembre 2015. Depuis, le service de messagerie est à nouveau utilisable par les citoyens mais aurait été déserté par une partie de ses utilisateurs locaux. En effet, des soupçons subsistent quant à l’existence de campagnes de diffusion de fake news[2] via des comptes WhatsApp détenus par le gouvernement et ses soutiens. Afin de renforcer sa position de favori, l’équipe de campagne de Jair Bolsonaro aurait financé l’envoi de centaines de milliers de messages. Malgré la fermeture de certains comptes en réaction au scandale, le réseau social WhatsApp aurait subi un certain recul de popularité au Brésil ; de quoi renforcer encore celle de Telegram. L’application de messagerie aurait d’ailleurs gagné 3 millions d’utilisateurs supplémentaires à l’issue de la panne qui a impacté WhatsApp et Facebook le 13 mars dernier.

En outre, la surveillance accrue du réseau Tor par les autorités (cf. la fermeture de deux marchés noirs très populaires : Hansa Market et AlphaBay) favorise la migration des communautés d’internautes, malveillants ou non, vers d’autres réseaux plus à l’abri des regards. Inéluctablement, les avantages de confidentialité conférés à l’utilisateur sur Telegram attisent la curiosité et souvent, la censure de gouvernements autoritaires. Citons par exemple la Russie[3], l’Iran et la Chine.

Afin de comprendre et analyser l’organisation des activités malveillantes des pirates opérant depuis cette plateforme, notre équipe de Cyber Threat Intelligence a passé plusieurs mois au sein de Telegram. Tour d’horizon des menaces présentes au sein de ce réseau.

Méthode de recherche

Notre immersion au sein du réseau Telegram a débuté au deuxième semestre 2018 et s’est poursuivie jusqu’au premier trimestre de l’année 2019.

Nous avons concentré nos efforts de recherches sur la détection de groupes Telegram internationaux réunis autour de la fraude, du piratage, du carding (dans sa définition globale, à savoir le trafic en ligne de cartes bancaires, de comptes bancaires ou de toute autre information relative à des données personnelles et obtenue de façon frauduleuse), du partage de données volées et d’outils malveillants. En bref, nous souhaitions découvrir si les menaces que nous détectons chaque jour pour nos clients étaient également présentes sur Telegram, et sous quelle(s) forme(s).

Au total, ce sont plus de 150 groupes Telegram rassemblés autour de ces thématiques qui ont été intégrés par notre équipe, afin de collecter un maximum d’informations sur les activités malveillantes opérées par certains membres de ce réseau social. Ces groupes ont été identifiés via des techniques de recherche basées sur l’OSINT :

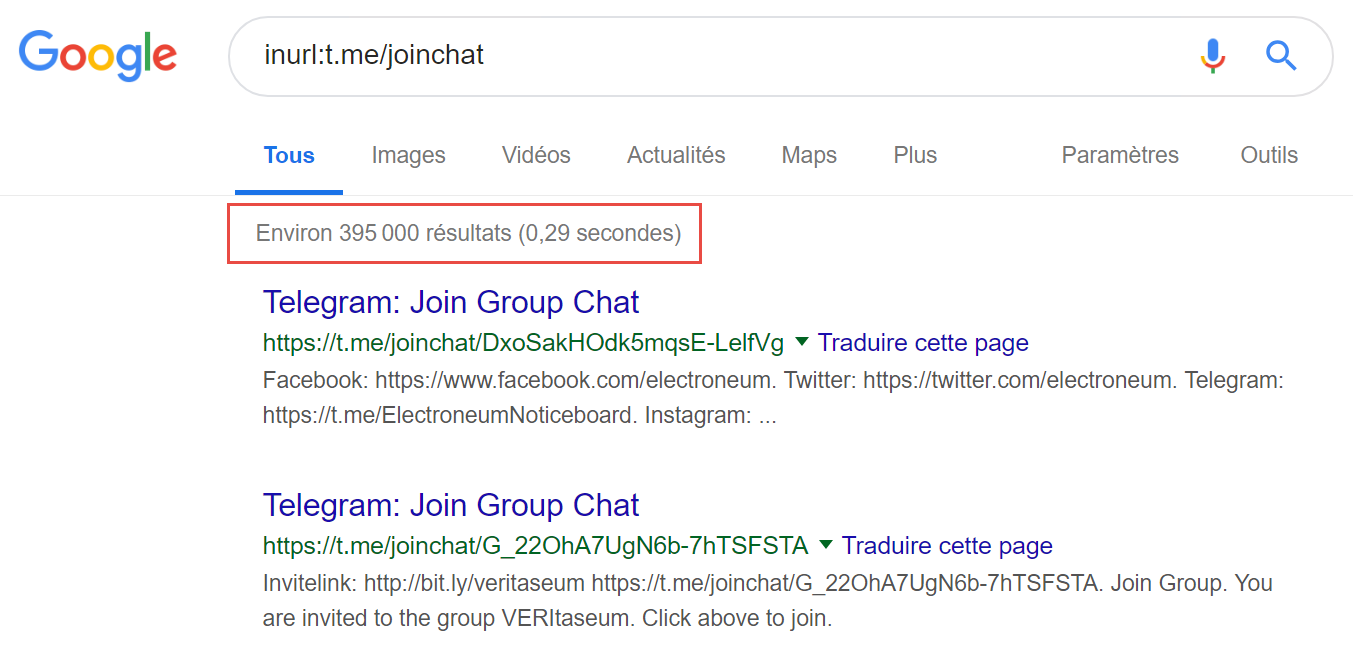

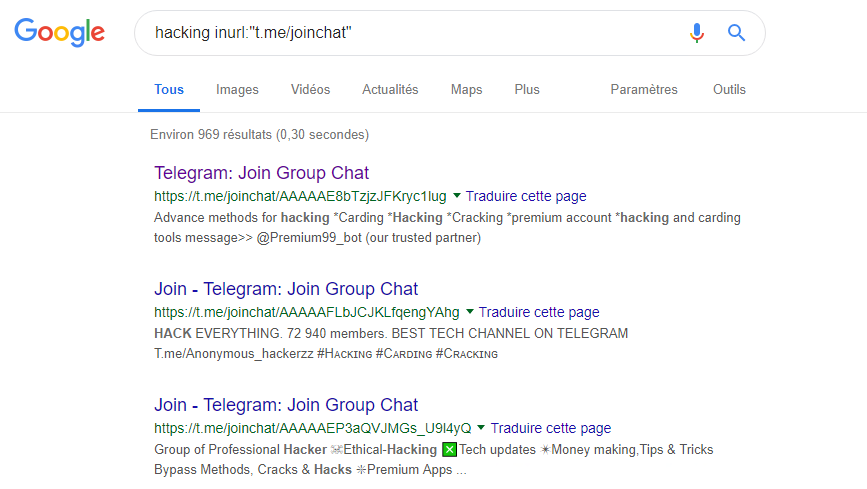

Google dorks (des liens d’invitation vers des channels sont indexés par Google) : pour ce faire, il suffit de prendre la racine des liens d’invitation de Telegram :

https://t.me/joinchat/[ID] et de lancer des recherches sur Google qui permettent de détecter potentiellement plusieurs milliers de liens d’invitations vers des groupes Telegram :

Il suffit ensuite de contextualiser la recherche en fonction de l’écosystème visé pour accéder aux groupes souhaités :

Ces requêtes nous ont servi de point de départ pour effectuer notre sourcing et nous ont permis d’accéder à des channels privés ou publics. D’autres méthodes sont venues compléter notre démarche :

- Partage de groupes Telegram sur des communautés tierces (Reddit, forums, pastebin etc.) ;

- Utilisation de moteurs de recherche spécifiques à Telegram (Telegago, un custom search engine,com etc.) : http://cse.google.com/cse?cx=006368593537057042503:efxu7xprihg#gsc.tab=0

- Par pivot au sein des channels intégrés via les méthodes précédentes, en suivant des annonces d’utilisateurs relayant les publications d’autres groupes.

En procédant ainsi, nous avons pu rejoindre des communautés totalisant plus d’1,2 million d’utilisateurs anglophones, arabophones et francophones. Nous avons analysé les conversations, les données et les fichiers qui y étaient partagés, afin de rendre compte du type d’information transitant sur ce réseau.

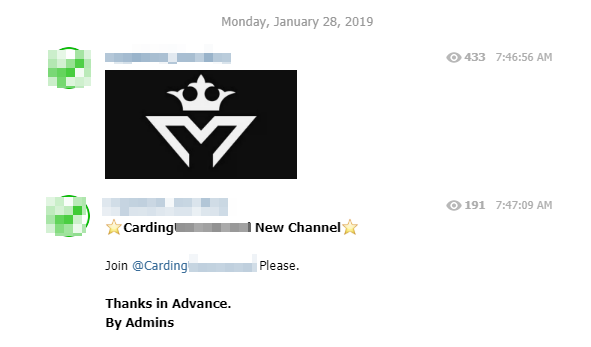

Durant notre investigation, nous avons constaté que les groupes formés sur Telegram pouvaient être très volatiles et possédaient une durée de vie variable, allant de quelques jours ou semaines d’existence pour certains, à plusieurs mois ou années pour d’autres. L’inventivité des utilisateurs entrainant l’instantanéité du besoin, les abonnés n’hésitent pas à délaisser un fil de discussion pour en suivre un autre, qu’ils jugent plus pertinent. Outre le jeu de la concurrence, la durée de vie des groupes Telegram peut s’expliquer par plusieurs facteurs concomitants : le niveau d’activité du channel qui permet de réunir et de fidéliser des utilisateurs dans le temps (possibilité d’accueillir jusqu’à 200 000 membres au sein d’un seul groupe), l’interdépendance avec les autres groupes de discussion : lorsqu’un channel Telegram est référencé par d’autres channels cela participe directement de sa visibilité, de sa crédibilité et de son influence. Citons aussi la volonté des administrateurs d’un groupe de compliquer le suivi de leur channel par les autorités, en migrant régulièrement vers un nouveau canal portant un nom et une adresse différents :

Plongés au cœur de ce réseau social, nous avons souhaité répondre à plusieurs questions : comment les internautes organisent-ils leurs activités malveillantes sur ce réseau, quel contenu se partagent-ils et quels impacts cela peut-il avoir pour les utilisateurs ou les sociétés visés par ces activités ?

Telegram, un eldorado pour les pirates à la recherche de données volées et de nouvelles techniques de fraudes

De notre immersion au sein de ces channels Telegram, il en ressort que le réseau se structure à la manière des sections présentes sur les forums malveillants du Surface ou du Dark Web. On trouve ainsi des groupes spécialisés dans le partage de données volées (bases de données, données utilisateurs, données bancaires), d’autres dans le partage d’information et de documentation sur des activités malveillantes (tutoriels de piratage, techniques de fraude, social engineering, etc). Il est également possible d’y trouver des outils malveillants, tels que des malwares en vente ou en libre accès sur plusieurs channels.

Des comptes utilisateurs et des données bancaires à portée de clic

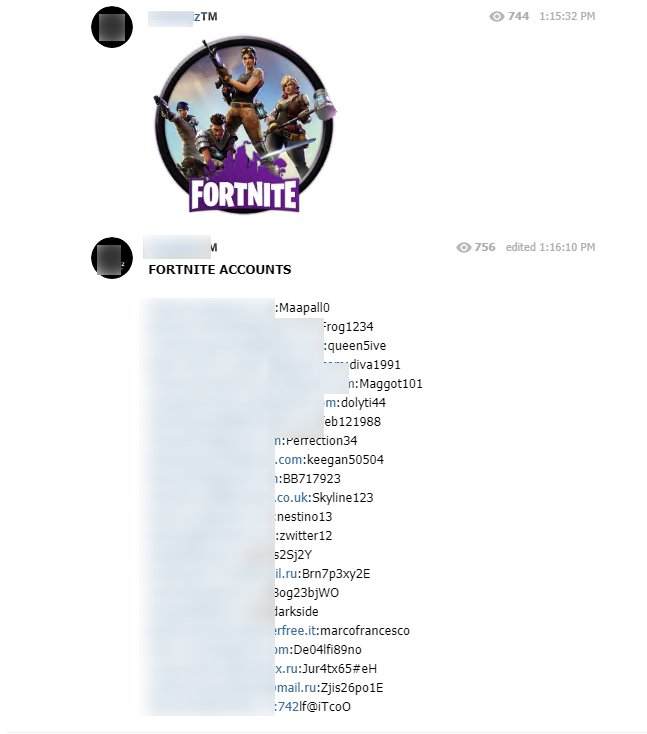

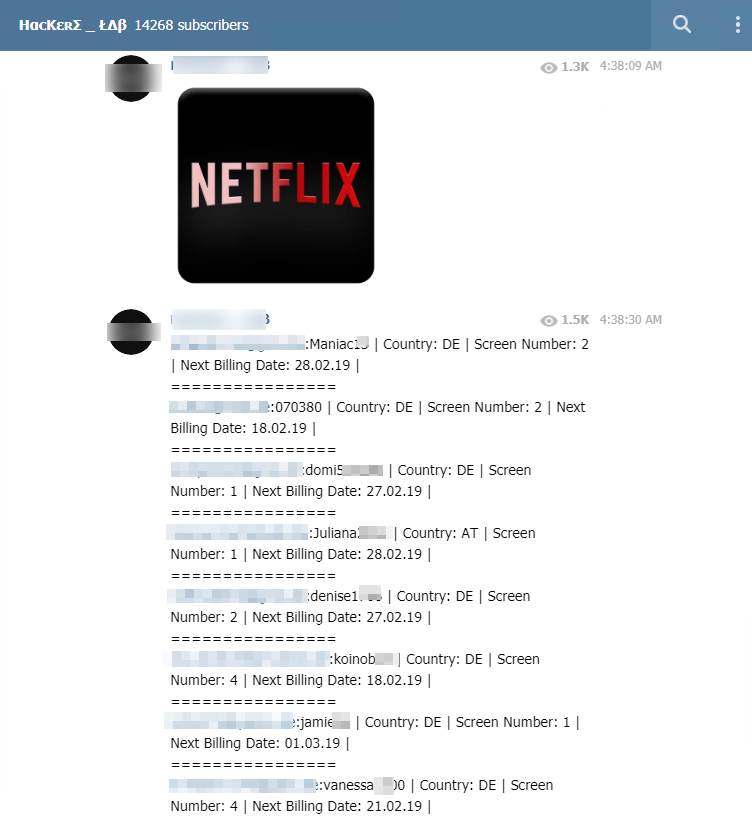

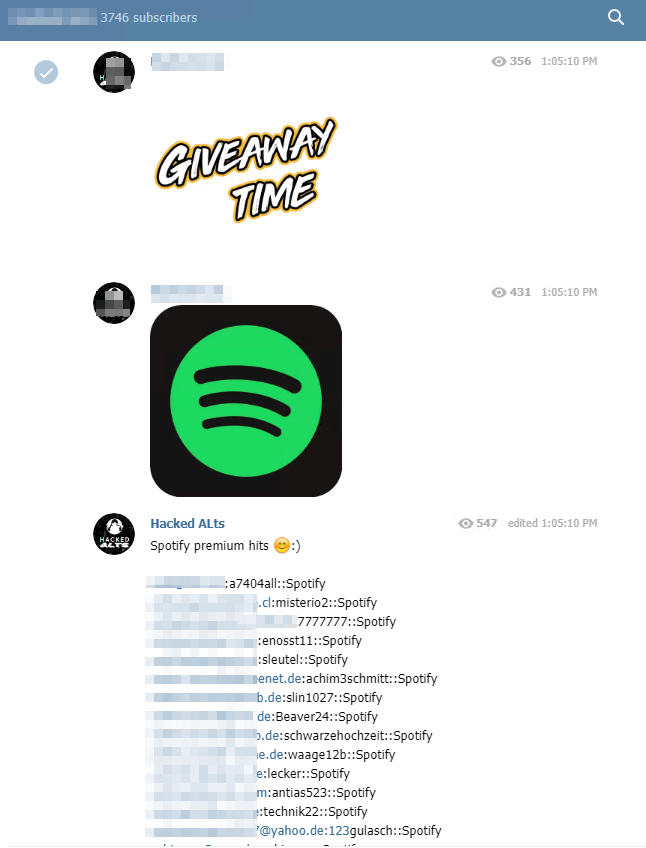

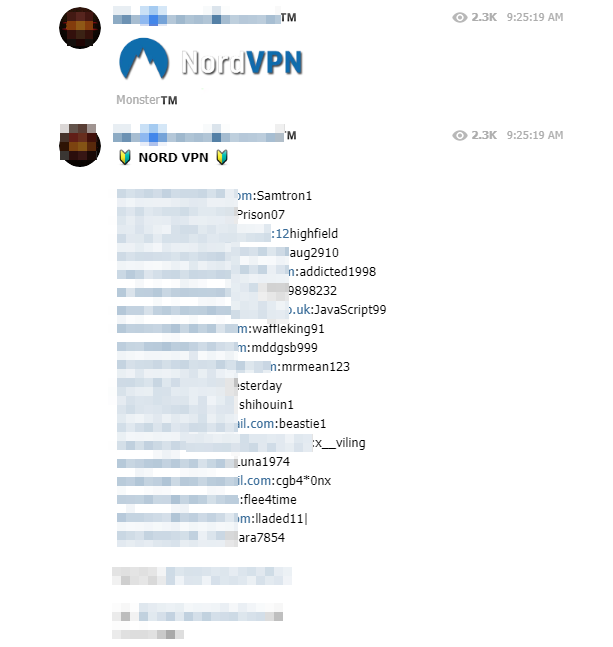

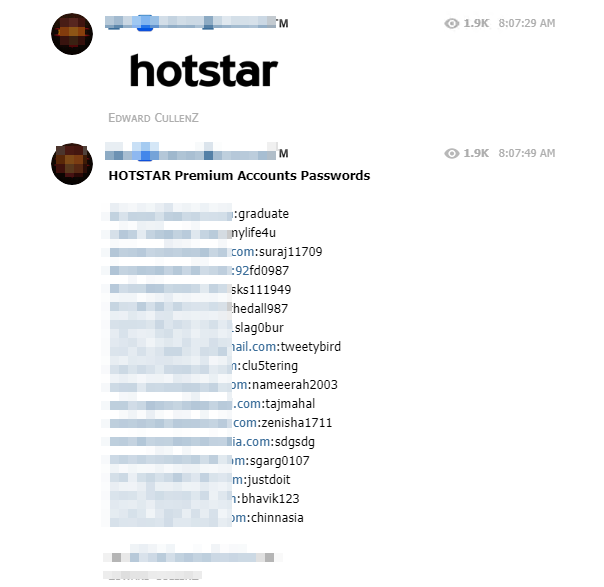

Ce qui surprend, à la différence de certaines communautés malveillantes connues, c’est la gratuité et l’accessibilité des informations partagées. Si certains produits proposés sont accessibles uniquement moyennant paiement (Bitcoin, PCS, MasterCard, etc.), tout ou presque est mis à disposition de la communauté par l’intermédiaire d’opérations de fidélisation menées par les administrateurs des groupes Telegram, sous la forme de dons (« giveaways »). Par ailleurs, contrairement à d’autres services de messagerie (Discord par exemple), il existe très peu de restrictions quant à l’accès aux channels ce qui permet à tout utilisateur ayant détecté un groupe de discussion de le rejoindre à sa guise. Les identifiants de connexion et autres données personnelles des utilisateurs de services en ligne sont ainsi partagés en flux continu sur les différents channels que nous avons sélectionnés.

D’après nos observations, les services dont les comptes utilisateurs sont les plus prisés sont :

- Services de vidéo à la demande (Netflix est particulièrement ciblé par les pirates, mais on trouve également des comptes Origin, Hulu etc.)

- Services de streaming musical (Spotify, Deezer, Apple Music etc.)

- Jeux vidéo (Fortnite, Minecraft, Steam etc.)

- Services VPN (Express VPN, Nord VPN, Vyper VPN, Hide My Ass ! etc.)

- Services délivrant du contenu à caractère pornographique

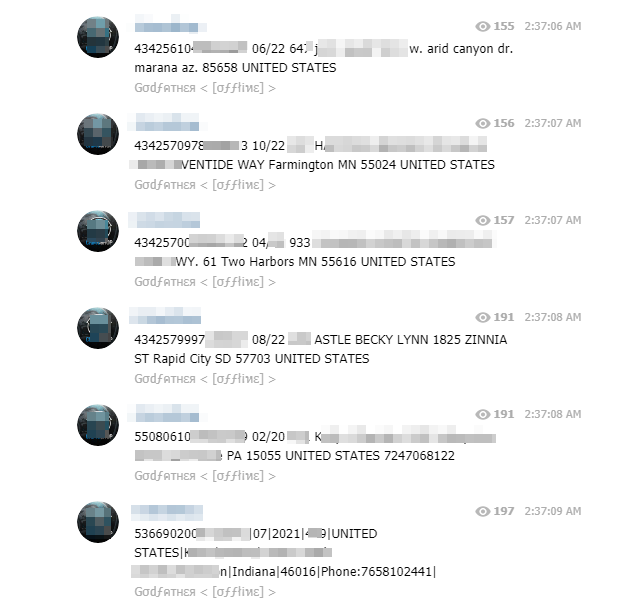

Des numéros de cartes bancaires et des comptes PayPal d’utilisateurs légitimes sont également publiés pour la communauté. Il est toutefois possible que ces cartes soient délibérément partagées par des pirates aguerris à des utilisateurs moins confirmés, pour que ces derniers en fassent usage sans précaution et commettent une faute qui protégerait ceux qui les ont piratées et exploitées en premier lieu.

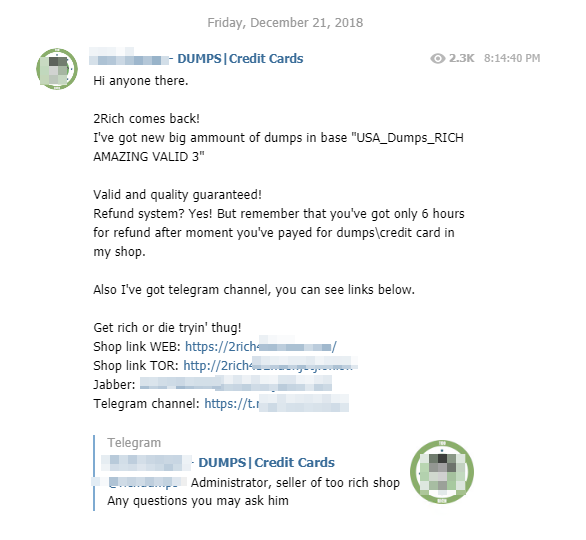

Preuve du phénomène de migration des pirates sur ce réseau social, certains sites Web illégaux de revente de cartes bancaires ont fait le choix d’ouvrir leur channel Telegram afin de communiquer à leur communauté leurs dernières trouvailles :

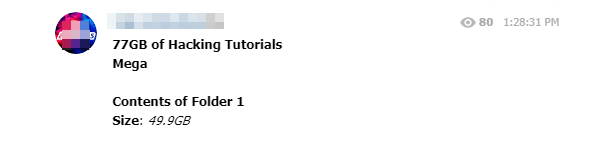

La connaissance pour tous, partout, tout le temps

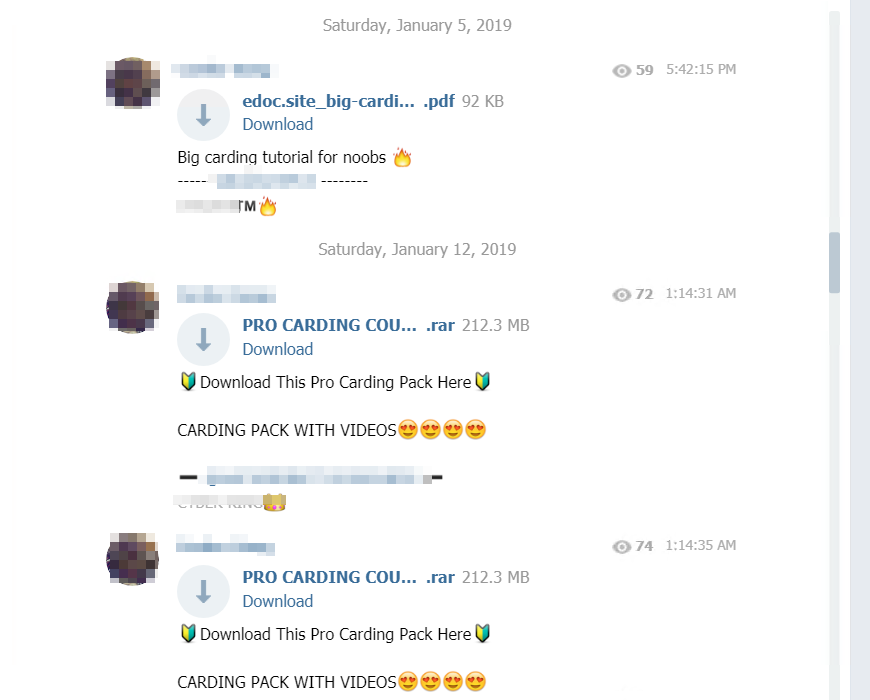

Au-delà du partage de données volées, l’autre trait caractéristique de ce réseau est le partage de documentation gratuitement vers tous les membres, notamment pour les renseigner sur les dernières techniques de carding ou de piratage. Ces conseils prennent la forme de tutoriels et peuvent poursuivre des objectifs futiles – la création d’un bot pour améliorer un personnage de jeu vidéo par exemple – ou tout à fait malveillants : la connaissance de techniques de fraude ou de piratage (cf. ci-dessous). La multitude de « formations » proposées par les utilisateurs est impressionnante et la documentation peut parfois atteindre plusieurs dizaines de gigaoctet de contenu (chaque fichier ne doit dépasser 1.5 gigaoctet – soit l’équivalent d’un film complet – et il est possible d’en partager autant que l’on souhaite) :

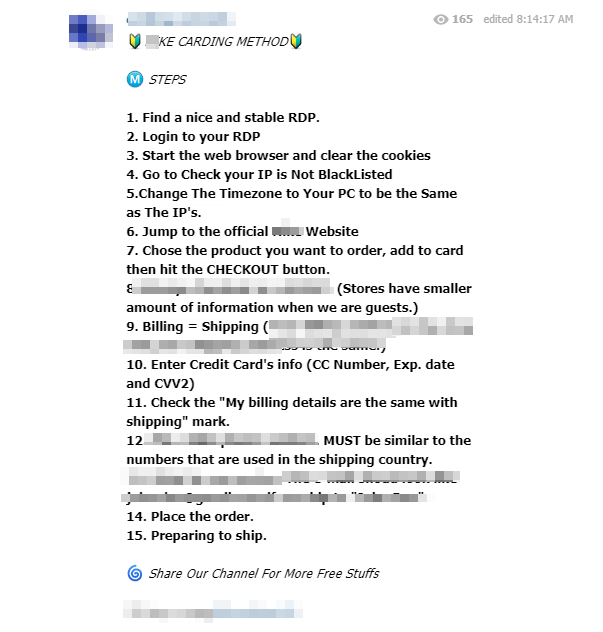

Dans le cadre de notre investigation, nous avons pu nous procurer des exemplaires de documentation mettant en lumière des actes de malveillance, tels que ces partages de tutoriels détaillant aux utilisateurs des techniques de carding applicables sur des sites Web populaires (celui d’une marque de chaussures et de Hi-Fi) :

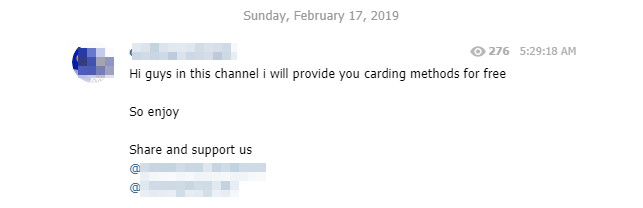

Les membres peuvent ainsi se procurer librement des astuces sur des techniques de fraudes et passer ensuite à la pratique. D’autres groupes ont même choisi de se consacrer exclusivement à l’instruction d’internautes sur ces techniques :

Après l’initiation, le perfectionnement : les partages de techniques d’attaques, d’outils malveillants ou de bases de données sont monnaie courante sur Telegram

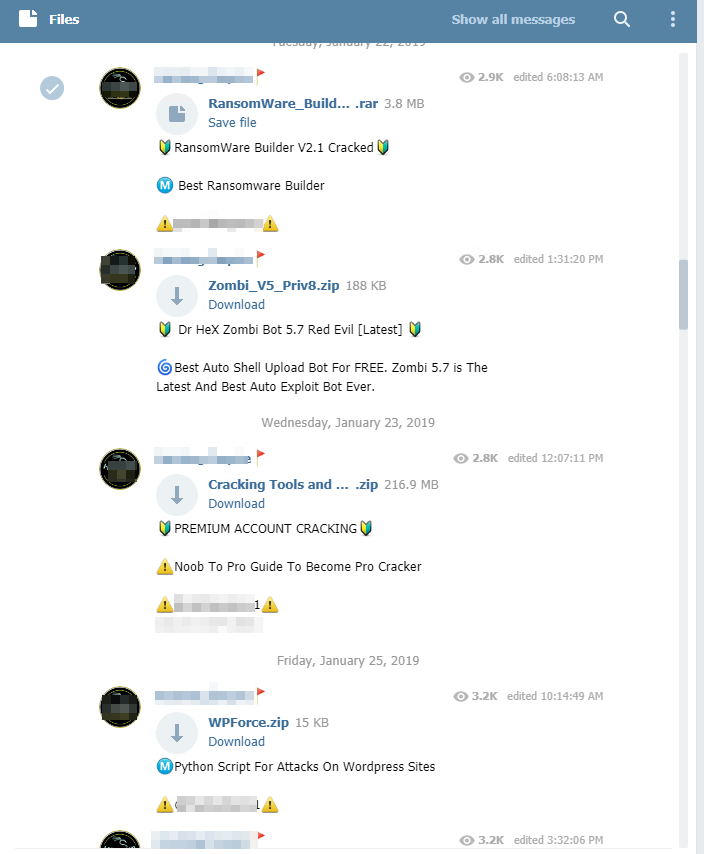

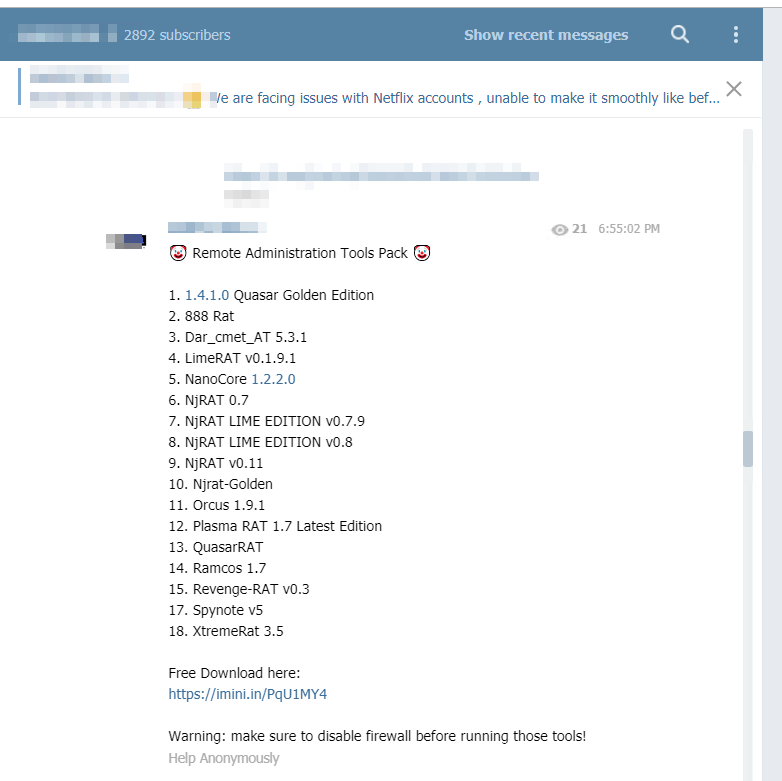

Plus inquiétant encore que le partage de connaissance ou de données volées, des outils malveillants et des bases de données piratées circulent quotidiennement au sein des groupes Telegram. Certains channels sont effectivement devenus de véritables places de marchés noirs pour les pirates en quête d’outils d’attaques spécifiques et ce, de manière gratuite ou moyennant quelques Bitcoins. Notre immersion au sein du réseau nous a permis de constater que les groupes privilégiaient les outils dédiés aux attaques de type credentials stuffing, DDoS, bruteforce sur des systèmes CMS (système de gestion de contenu) spécifiques, ou encore ceux facilitant les attaques par ransomware, par RAT ou via cryptomineurs :

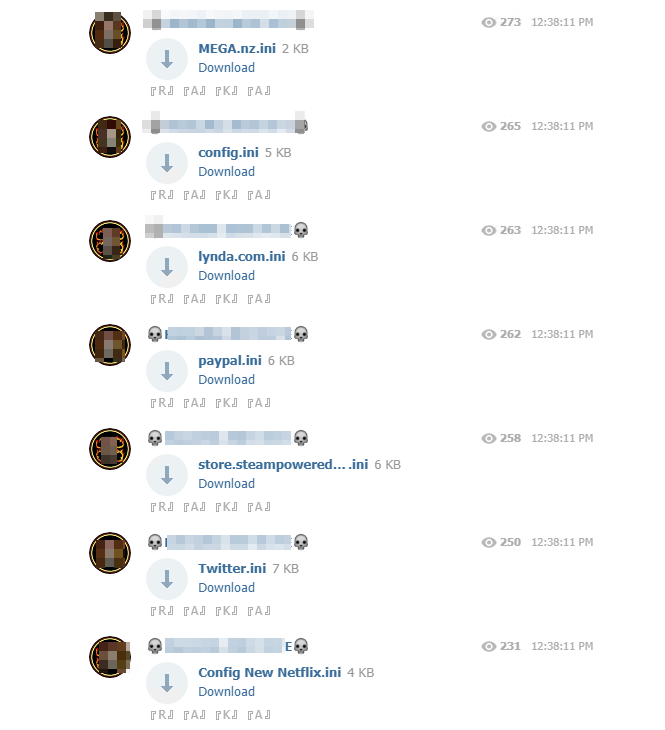

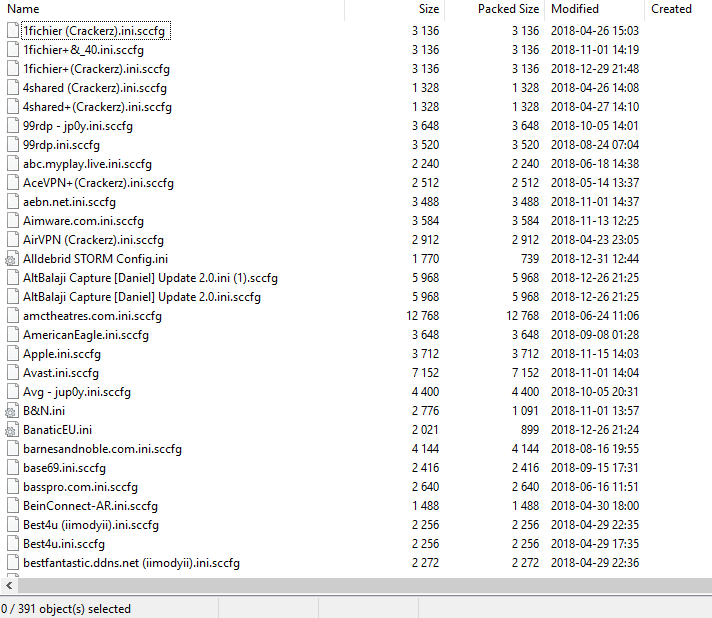

Particulièrement prisés par les attaquants, les fichiers de configuration fonctionnant avec les logiciels de credentials stuffing comme Sentry MBA, STORM ou SNIPR sont nombreux sur Telegram. Ces outils permettent aux pirates de tester massivement des identifiants (nom d’utilisateur et mot de passe) récupérés depuis des bases de données volées sur des sites spécifiques jusqu’à obtenir un compte valide. Les utilisateurs peu confirmés sont souvent à la recherche de ce type de fichier car leur développement ex-nihilo requiert des compétences techniques. Le fait de pouvoir trouver ces fichiers en libre accès sur le réseau permet ainsi de rendre ce type d’attaque accessible à tous les utilisateurs.

Nous avons pu nous procurer plusieurs échantillons de fichiers de configuration ciblant des sites connus et pour lesquels les comptes utilisateurs sont particulièrement recherchés :

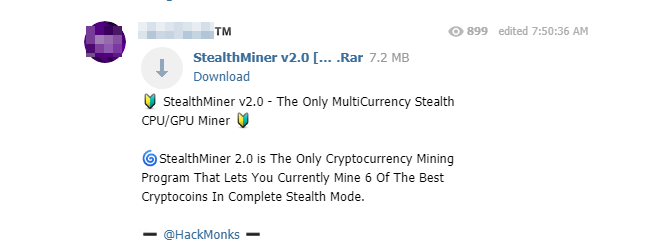

Les cryptomineurs et ransomware sont également très recherchés par les attaquants. Telegram constitue un vivier au sein duquel il est facile de trouver chaussure à son pied pour les attaquants, que ce soit en téléchargeant des logiciels malveillants disponibles gratuitement ou en finançant des acteurs qui les proposent à la vente. Il suffit de quelques recherches pour se procurer des outils de cryptominage :

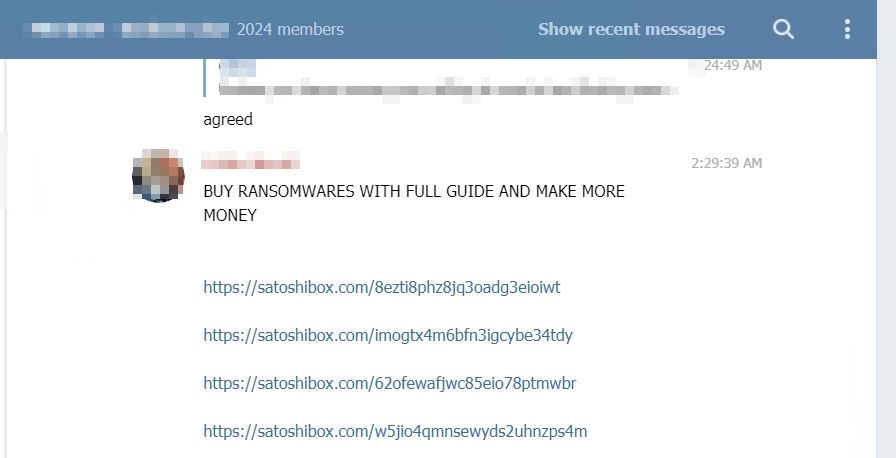

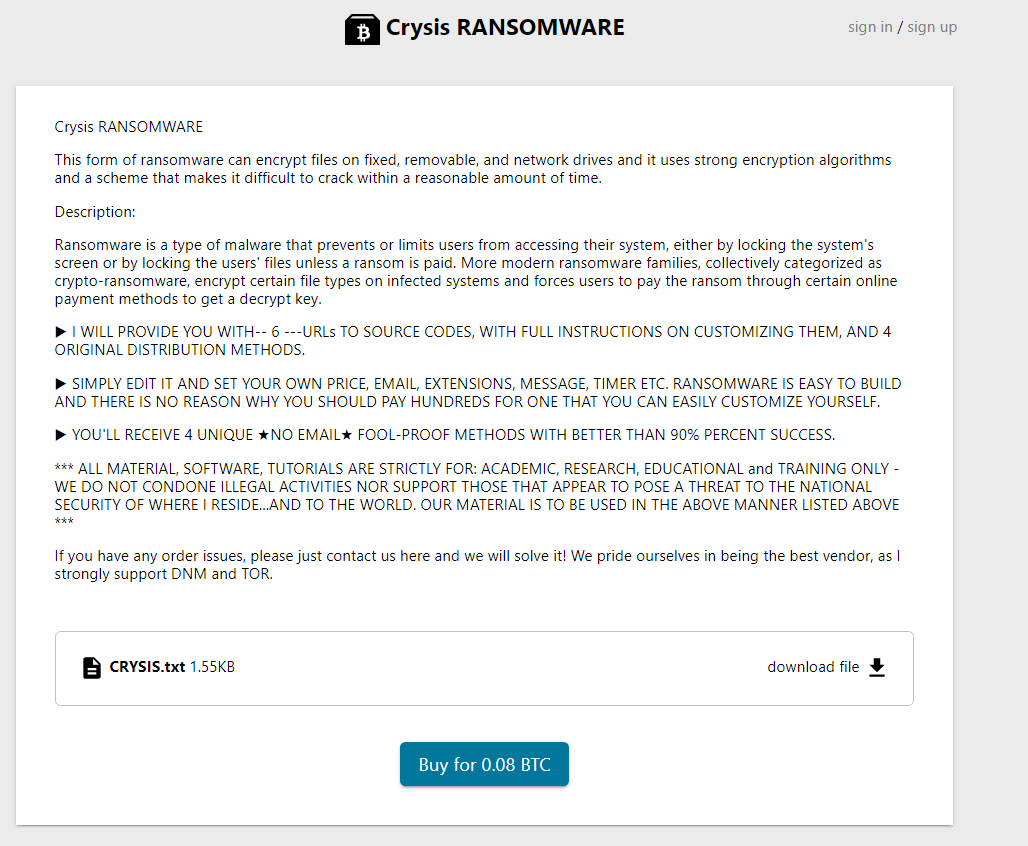

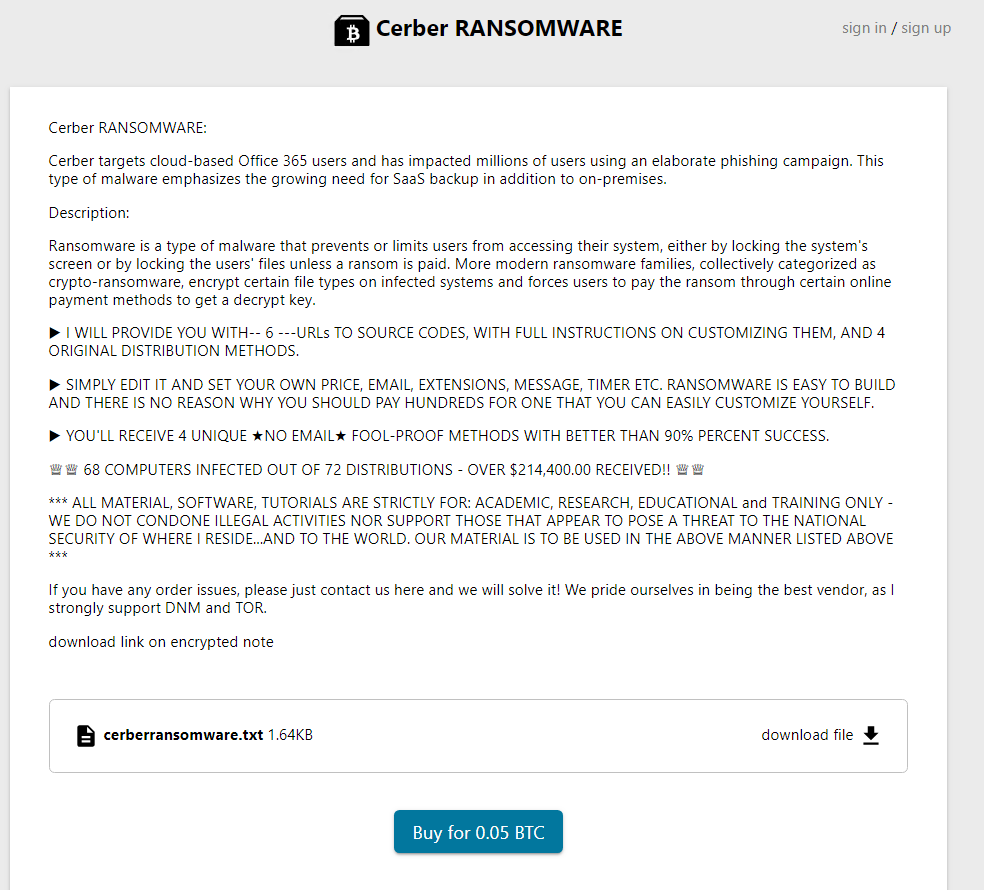

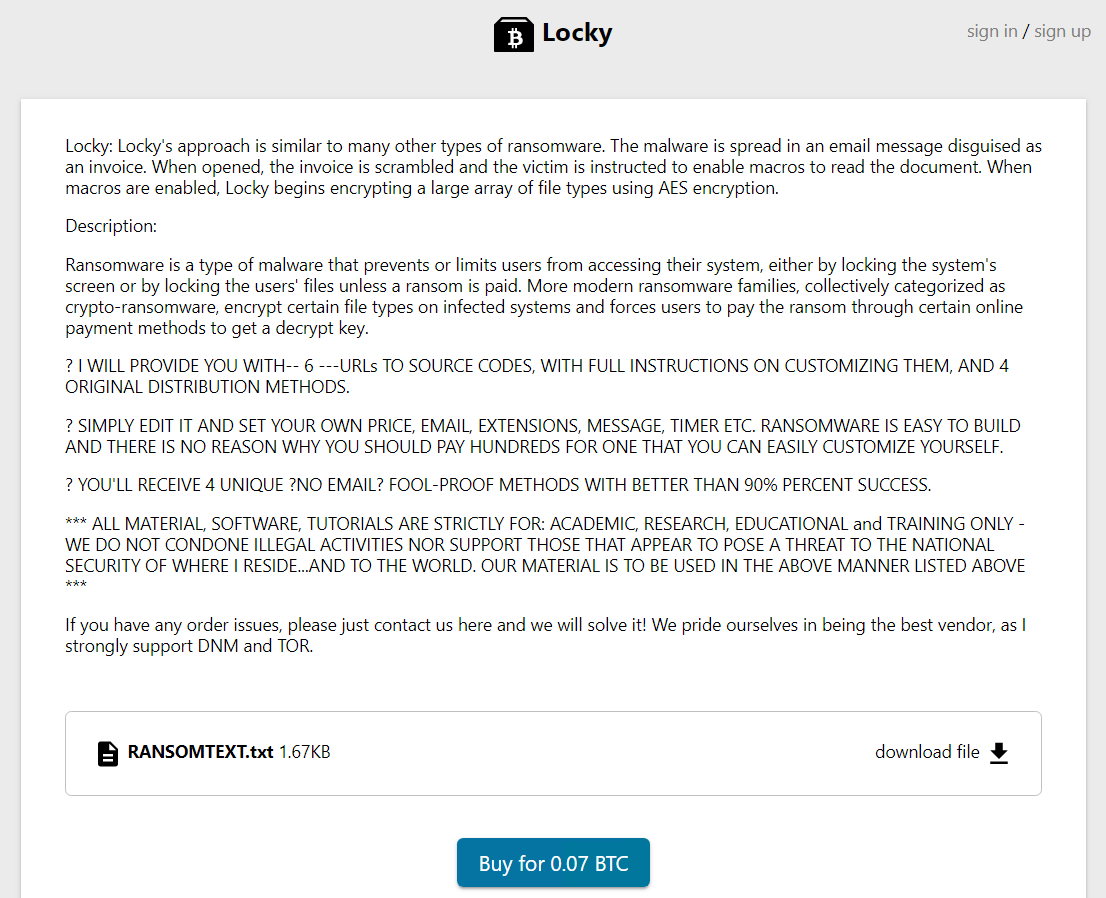

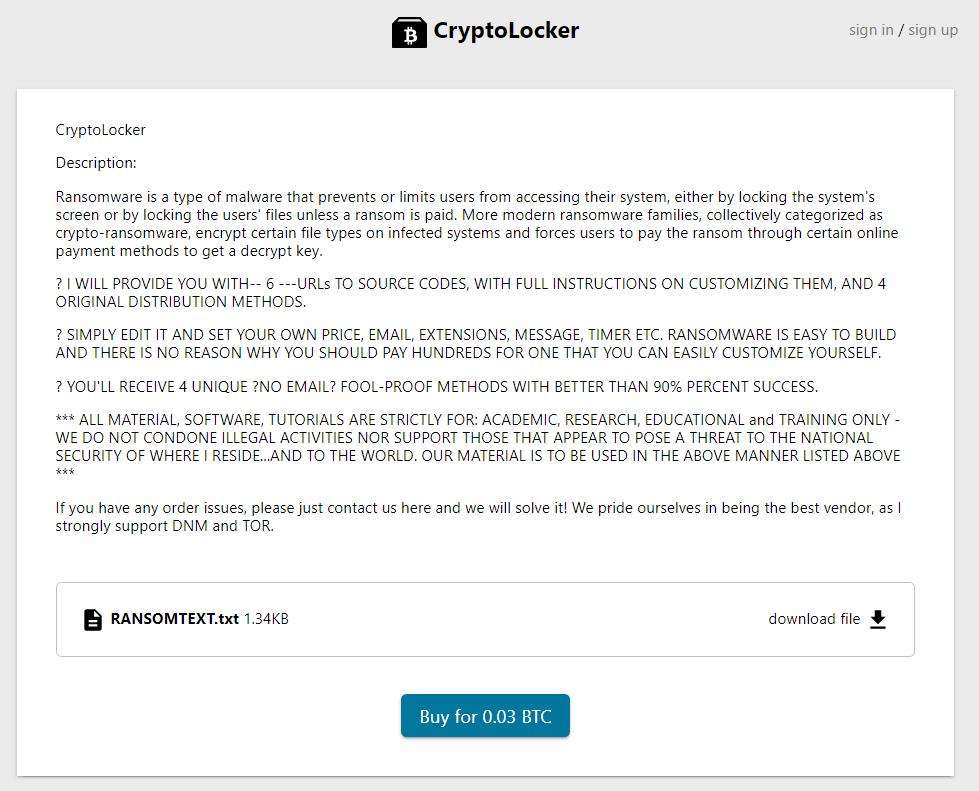

Un autre utilisateur propose par exemple quatre ransomwares connus (Cerber, Crysis, Locky et Cryptolocker) pour quelques Bitcoin seulement (respectivement 0,05 ; 0,08 ; 0,03 et 0,07 BTC). Découvert en septembre 2013, CryptoLocker (capture d’écran ci-dessous) est un malware capable de chiffrer les fichiers présents sur le poste de la victime afin d’exiger une rançon en échange de leur déchiffrement. Moyennant une commission de 20% environ, certains pirates proposent même à leurs clients de s’occuper de l’attaque et de leur verser les bénéfices. Les trois autres logiciels malveillants appartiennent également à la famille des ransomwares, ce qui souligne une autre caractéristique du réseau Telegram : l’aspect lucratif des attaques. D’après nos observations, bien que le panel d’options malveillantes soit extrêmement large, il semble que le contenu des channels soit utilisé en premier lieu par des particuliers et serve leurs besoins d’argent.

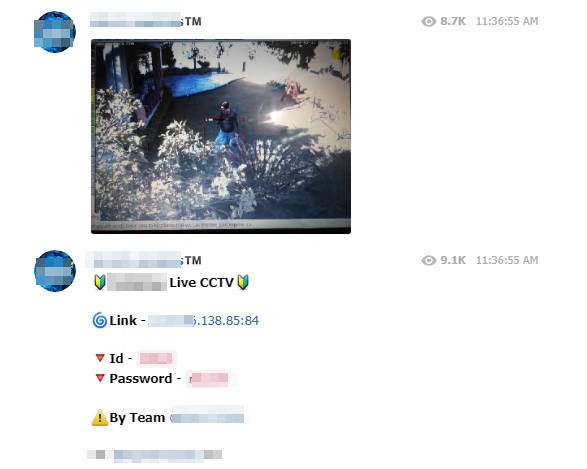

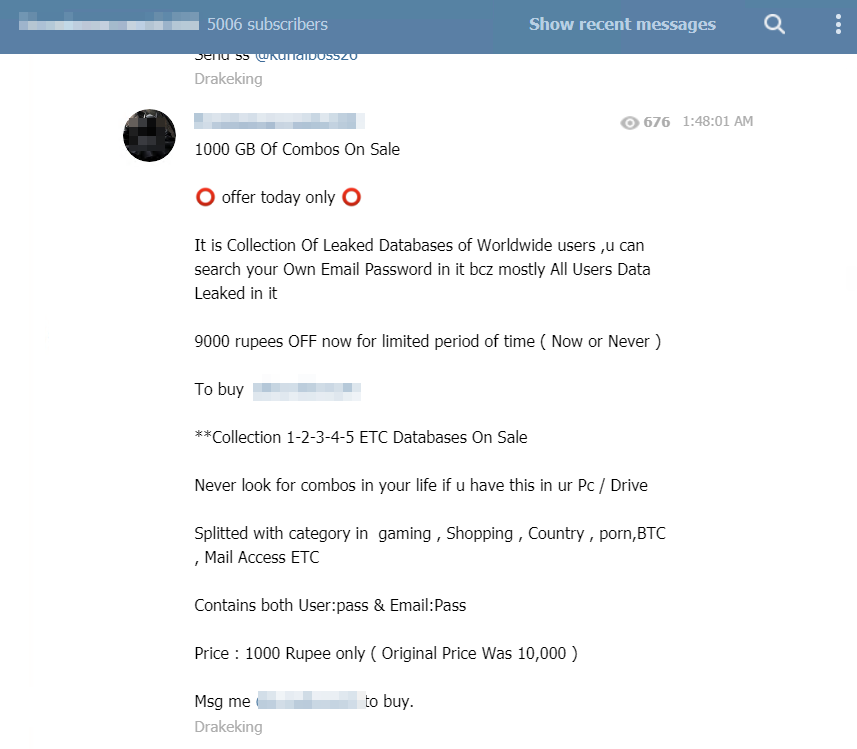

Enfin, d’autres utilisateurs partagent les résultats de leur propre piratage – ou ceux qu’ils trouvent intéressants – afin de faire bénéficier la communauté de leurs découvertes. Parmi les quelques exemples qui ont ponctué notre immersion : des identifiants de connexion à une caméra exposée sur Internet, un stock de près de 1 To de données fuitées proposées en vente pour une centaine d’euros (comprenant les récentes bases « Collection 1# à 5# ») :

Conclusion

Les observations que nous avons réalisées nous ont permis de déduire le constat suivant : l’application Telegram constitue un vecteur de menaces du fait de sa capacité à offrir un condensé de tous les schémas de fraude et techniques de piratage disponibles sur le Web. Le volume d’information disponible couplé à l’accessibilité à ce réseau favorise inévitablement la diffusion du risque : un numéro de téléphone, un accès Internet, quelques recherches élémentaires et il devient possible pour n’importe qui d’accéder à plusieurs groupes de conversation malveillants. Ces changements de paramètres dans l’accès à l’information nuisible renforcent considérablement le challenge qui se pose aux sociétés.

D’un côté, les sociétés font face à des vecteurs de menaces qui se multiplient : comme nous l’avons évoqué en introduction, la fragilisation des forums hébergés sur le réseau Tor (récemment[4] encore) entraîne un déplacement des acteurs malveillants sur des réseaux comme Telegram mais pas seulement ; WhatsApp et Discord sont également investis par les attaquants. De l’autre, elles font face à de nouvelles attentes, que ce soit en termes économiques (si un service payant est systématiquement contourné par des utilisateurs malveillants, sa pérennité pourrait être compromise) ou en termes d’image (comment conserver la confiance de ses clients si des données utilisateurs circulent en libre accès ?). La nécessité de préserver l’intégrité de leurs systèmes, contenant notamment des données clients, apparait alors comme essentiel. Les objectifs de conformité et d’éthique renforcent également le besoin de mettre en place une stratégie de détection et de réponse à ces menaces.

Cependant, la tâche peut s’avérer complexe car Telegram est un moyen de communication qui demande un suivi rigoureux du fait de l’instantanéité des échanges, de la volatilité des channels et de la croissance exponentielle des contenus. L’un des moyens d’actions possibles pour surmonter ce problème consiste à effectuer une veille récurrente dédiée. Via son équipe de veilleurs/linguistes et sous couvert d’une phase de sourcing adaptée, Intrinsec est en mesure de mettre en place ce type de veille spécifique, afin d’observer régulièrement les évolutions des différents réseaux et d’identifier, dans un délai court, les derniers schémas de fraude ou techniques de piratage partagés qui sont susceptibles de représenter un risque pour une entité. Ces détections permettent ensuite aux entreprises concernées de lancer des démarches d’investigation que nous encadrons afin d’appliquer in fine, des contre-mesures adaptées. Ainsi, si du contenu illégal est détecté, il est ensuite possible de soumettre des demandes de takedown[5] auprès de Telegram pour requérir la fermeture d’un channel. D’autres outils de modération seraient en cours de développement mais Telegram semble tout de même constituer un réseau peu surveillé. D’après un propriétaire d’un channel interviewé par le média Outline [6], il n’y aurait que très peu de fermeture de groupes Telegram. L’un des créateurs, Pavel Durov, présente d’ailleurs Telegram comme un réseau basé sur le libertarisme, au sein duquel « on ne peut avoir plus de liberté ».

[1] SINGH Manish. In The Outline, « Telegram is the hot new source for pirated content », 21/04/2018 https://theoutline.com/post/4143/telegram-is-the-hot-new-source-for-illegal-downloads?zd=1&zi=2okrhvvs.

[2] CARDONA François. “Brésil: quand des soutiens de Bolsonaro utilisent WhatsApp pour des «fake-news»”, 25/10/2018, http://www.rfi.fr/ameriques/20181025-bresil-soutiens-bolsonaro-whatsapp-fake-news.

[3] KISELYOVA Maria, STUBBS Jack. “Russia starts blocking Telegram messenger”, 16/04/2018, https://www.reuters.com/article/us-russia-telegram-blocking/russia-starts-blocking-telegram-messenger-idUSKBN1HN13J.

[4] EUROPOL. “Global law enforcement action against vendors and buyers on the Dark Web”, 26/03/2019, https://www.europol.europa.eu/newsroom/news/global-law-enforcement-action-against-vendors-and-buyers-dark-web

[5] « Wait! 0_o Do you process take-down requests from third parties? ». In Telegram Faq. https://telegram.org/faq#q-there-39s-illegal-content-on-telegram-how-do-i-take-it-down

[6] SINGH Manish. In The Outline, « Telegram is the hot new source for pirated content », 21/04/2018 https://theoutline.com/post/4143/telegram-is-the-hot-new-source-for-illegal-downloads?zd=1&zi=2okrhvvs.

Vous souhaitez connaître votre niveau d’exposition sur les différentes couches du Web et tester notre service Cyber Threat Intelligence ?