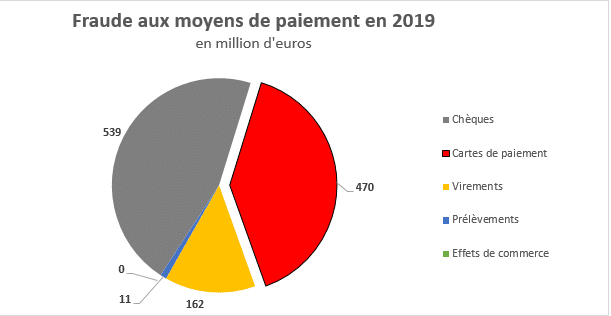

D’après un rapport de la Banque de France[1], la fraude aux moyens de paiement en France aurait représenté 1,182 milliards d’euros en 2019, soit une hausse de 13% par rapport à l’année précédente. Cette fraude est très fortement réalisée par le biais de cartes de paiement, qui concentrent 39% de la fraude globale, correspondant à un montant de 470 millions d’euros. Seule la fraude via les chèques représente un volume plus important de 46%.

Désagréables pour les particuliers, les paiements frauduleux sont dans la plupart des cas remboursés par les banques. Quant aux commerçants, ils n’assument pas de pertes liées à la fraude dès lors qu’ils sont de bonne foi auprès de la leur. En effet, la loi impose un remboursement de la victime par son prestataire de service de paiement[2]. Ainsi, ce sont essentiellement les banques qui assument les pertes.

La Cyber Threat Intelligence d’Intrinsec vous invite à découvrir dans quelle mesure le renseignement cyber est une spécialité incontournable dans un monde où l’univers numérique tient une part grandissante, et permet particulièrement de lutter contre la fraude, notamment dans le domaine des paiements.

C’est ce type de fraude, via les cartes de paiement, que nous vous proposons d’explorer dans cet article. Vous profiterez d’une immersion inédite au sein des réseaux pratiquant des activités illégales. Au cours de cette lecture, nous examinerons quelques points d’intérêts :

- Comment les acteurs de la fraude se spécialisent afin de favoriser le succès d’un paiement non-autorisé.

- La commercialisation de la fraude bancaire et la banalisation de l’utilisation des cartes de paiement volées.

- Ce que la Cyber Threat Intelligence peut apporter afin de lutter efficacement contre la fraude au paiement en ligne.

- Les nouveaux dispositifs de double authentification et les moyens permettant de les contourner.

Comment la Cyber Threat Intelligence entre en immersion dans l’univers organisé de la fraude bancaire ?

La spécialisation des acteurs de la fraude

Le monde de la fraude bancaire en ligne est un marché composé d’acteurs indépendants spécialisés dans des tâches précises. En effet, ce type de fraude est relativement complexe dans la mesure où de nombreuses actions doivent être effectuées afin de réaliser un paiement frauduleux. Il est possible de diviser toutes ces tâches en quatre grandes catégories d’activités qui correspondent à des spécialités :

- Le vol de données bancaires

- Le trafic de données bancaires

- L’utilisation frauduleuse de données bancaires

- La création de faux documents

Il existe de nombreuses techniques utilisées pour voler les informations inscrites sur les cartes de paiement :

- Le phishing ou l’hameçonnage

- Le SMiShing qui est la version SMS du phishing

- Le web skimming[3]

- Le skimming classique

- La compromission d’un site stockant les numéros de cartes de paiement

- Le détournement par des télévendeurs peu honnêtes

- La récupération des numéros par des caissiers ou commerçants

- Etc.

Réalisé via ces diverses techniques, le vol des données bancaires par des acteurs malveillants constitue la première étape de la fraude bancaire. Plus précisément, le phishing consiste à faire croire à la victime qu’elle communique avec un tiers de confiance afin de l’amener à transmettre des données sensibles, par exemple par le biais d’un faux site usurpant l’identité visuelle d’un site web de e-commerce connu. Quant au skimming, cette technique fait référence à une méthode qui duplique les données de la carte en détournant un lecteur de carte ou un distributeur de billets. La version web de cette méthode consiste à compromettre un site de e-commerce légitime afin qu’il transmette une copie des données bancaires entrées par les utilisateurs lors des phases de paiement.

Certains internautes, voire des plateformes de e-commerce, proposent également à la vente des données volées (cf. infra).

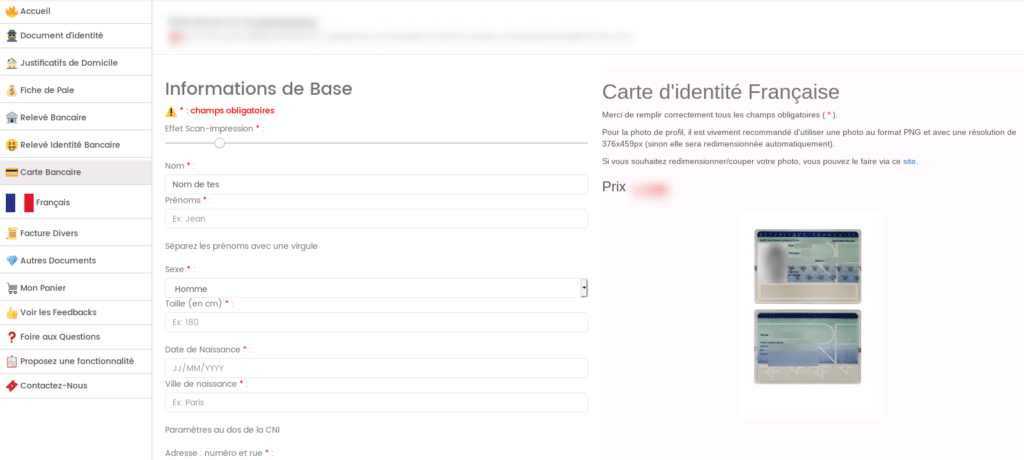

L’utilisation frauduleuse des informations présentes sur une carte de paiement volée, également appelé carding, nécessite par ailleurs l’emploi de diverses techniques, pouvant amener à faire appel à des fournisseurs de faux documents ou de documents volés. Une fausse identité ou l’usurpation d’une vraie identité peut ainsi permettre d’ouvrir un compte sur un site d’achat de cryptomonnaies. Plus généralement, récupérer de l’argent à partir d’une carte de paiement est communément appelé « Cashout ».

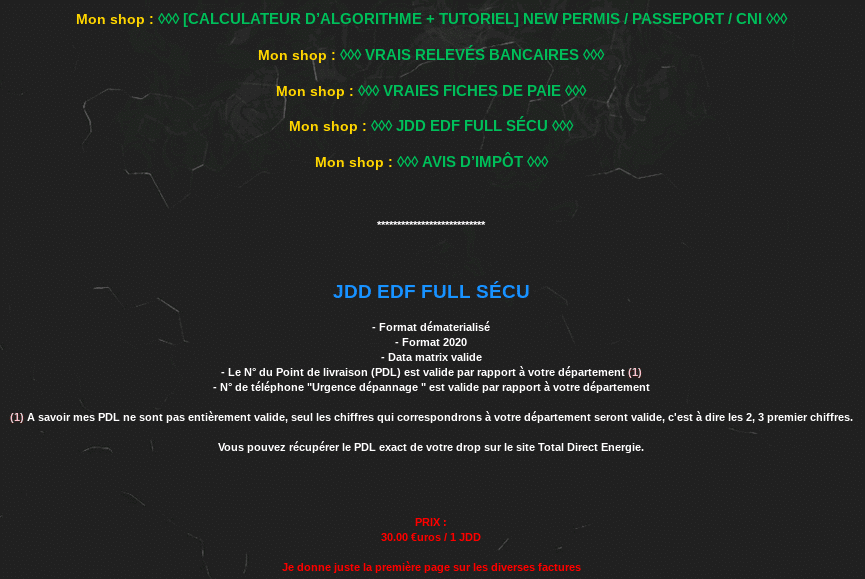

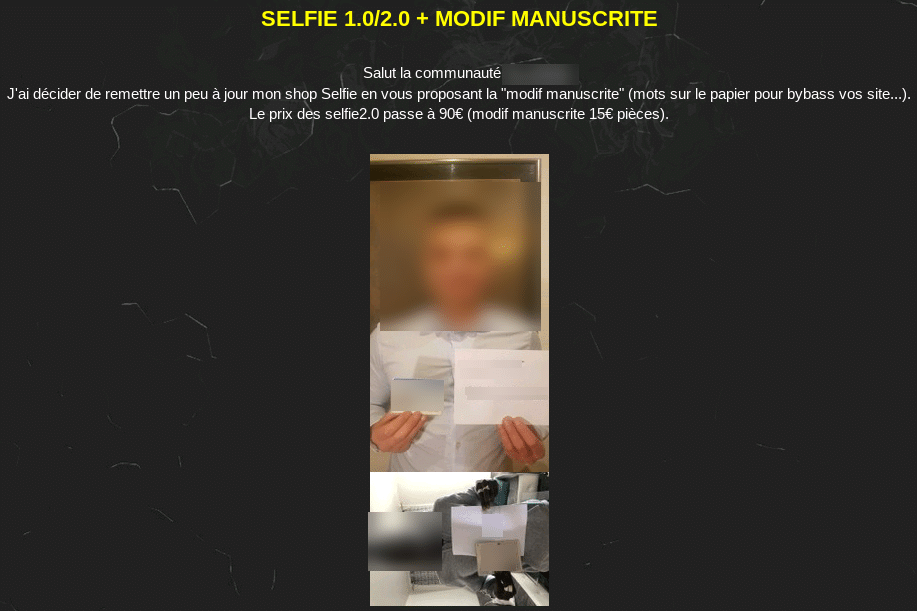

Ces vendeurs de documents promeuvent leurs produits sur divers forums du Surface ou du Dark Web, ainsi que sur les réseaux sociaux. Ces fournisseurs proposent généralement de vraies ou de fausses pièces d’identité, selfies et justificatifs de domicile.

Les vendeurs les plus sophistiqués proposent même d’utiliser leurs propres générateurs de faux-documents.

En dernier lieu, il convient de mentionner les « utilisateurs » achetant ces services et produits afin d’effectuer des transactions frauduleuses. La loi prévoit jusqu’à 7 ans d’emprisonnement et 750 000 euros d’amende pour toute personne participant à une activité de fraude bancaire en ligne[4]. Cependant, ce sont ceux qui réalisent les transactions frauduleuses qui prennent le plus de risques car ils sont les plus exposés et peuvent être démasqués.

Tout comme les vendeurs de cosmétique partagent des tutoriels de maquillage, les vendeurs de données bancaires proposent des tutoriels de « carding », une utilisation illicite d’une carte de paiement, afin d’inciter à la fraude.

Il existe principalement deux méthodes permettant de récupérer de l’argent avec des données bancaires volées. Soit en achetant des produits qui peuvent être revendus facilement, en les faisant livrer via des boites aux lettres mortes par exemple. Soit en passant par des plateformes permettant de déposer des fonds, avant de les extraire ou d’acheter des crypto-monnaies. Une fois ces crypto-monnaies achetées, le titulaire de ces devises s’anonymise par l’usage de mixeurs, soit de nombreuses transactions entre plusieurs portefeuilles permettant de brouiller les identités.

Un commerce international des données bancaires françaises

En 2018, le montant de la fraude par carte de paiement en France a atteint 470 millions d’euros, contre 430 en 2017. Cette prospérité est en grande partie due au développement du commerce des données bancaires volées. Celles-ci sont facilement accessibles, la connaissance de quelques sites permet d’en acheter aisément, à partir de quelques bitcoins ou autres crypto-monnaies comme moyen de paiement. Ces données comprennent souvent le numéro de la carte de paiement, la date d’expiration, le cryptogramme visuel, le nom et le prénom, l’adresse, le numéro de téléphone de la victime ainsi que le nom de la banque. Elles peuvent être vendues pour un prix allant de 10 à 60 euros par victime.

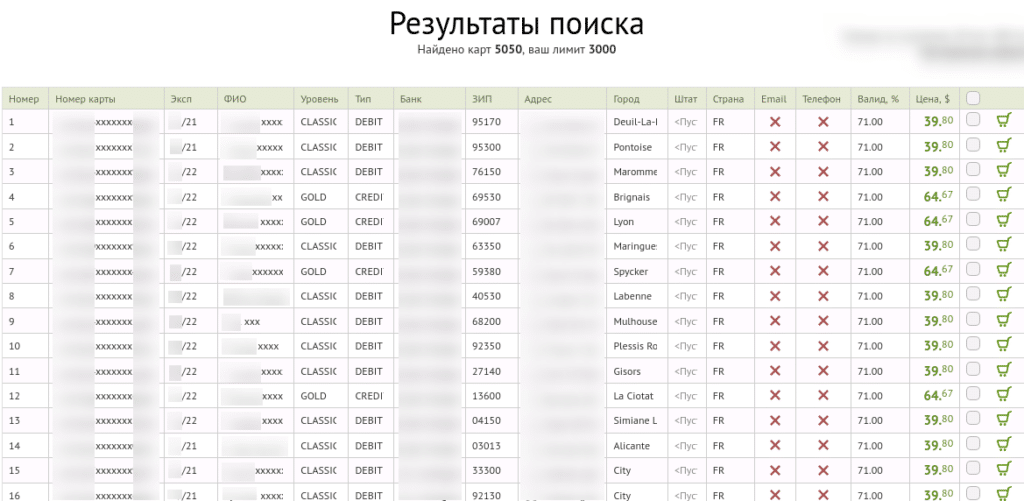

Pour exemple, prenons ce site russe du Surface Web intitulé « Cardhouse ». Des cartes bancaires sont en vente et disponibles dans plus de 30 pays. Parmi ces données en vente, on retrouve plus de 5 000 cartes françaises, contenant des informations personnelles sur la victime telles que ses coordonnées, le numéro de la carte de paiement, la date d’expiration ainsi que le cryptogramme visuel.

Sur Cardhouse, l’affichage partiel des données en vente, soit les premiers et derniers chiffres de la carte de paiement, les dates d’expiration et les cordonnées des titulaires, indiquées en guise de bonne foi, met en confiance les acheteurs. En effet, que ce soit sur le Dark web ou le Surface web, de nombreux vendeurs cherchent à escroquer les internautes en leur fournissant de fausses données. Le site Cardhouse indique également la probabilité de validité des cartes de paiement.

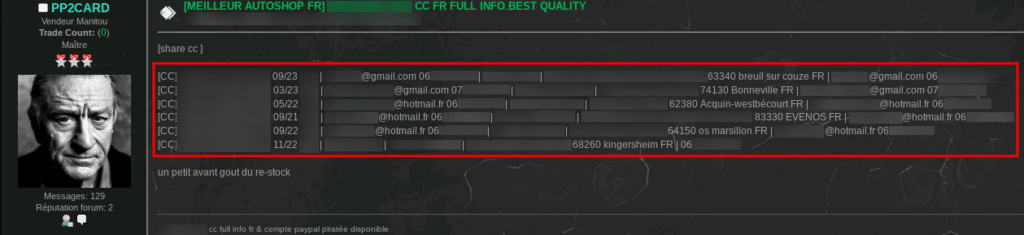

D’autres internautes, comme « PP2CARD », proposent des échantillons gratuits sur des forums du Dark web afin de promouvoir leurs sites de vente. L’échantillon ci-dessous contient six lignes de numéros de cartes bancaires accompagnés des dates d’expiration, des cryptogrammes visuels, ainsi que des coordonnées de victimes. L’idée consiste à inviter les membres du forum à essayer ces cartes bancaires en effectuant des transactions afin d’obtenir des avis positifs et de se forger une bonne réputation dans ce domaine d’activité.

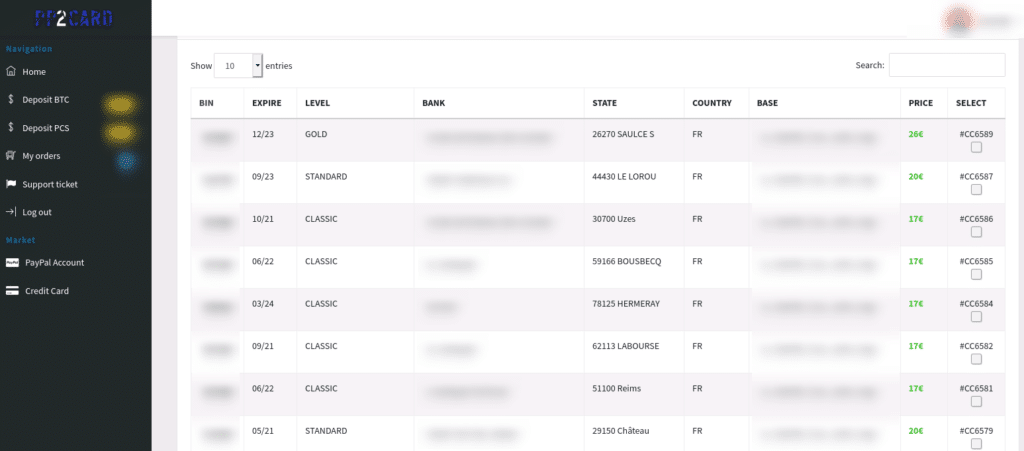

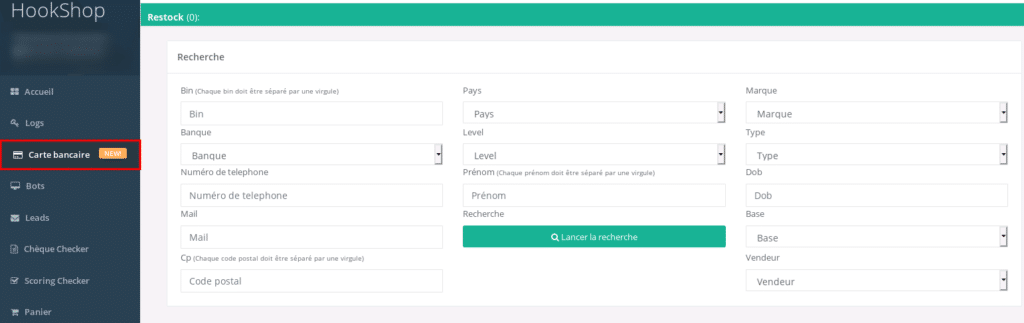

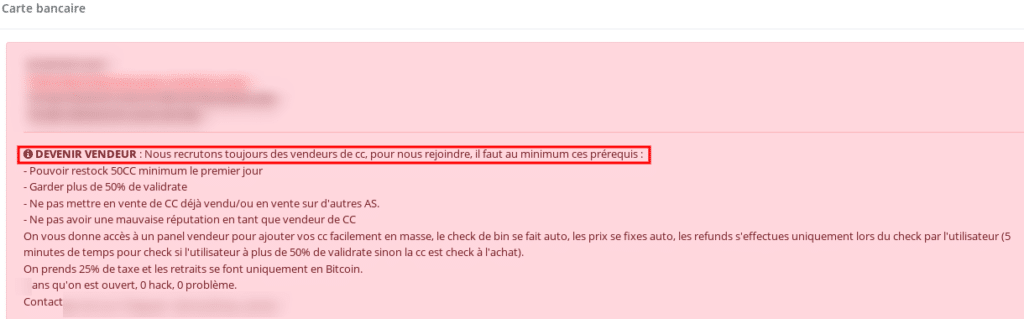

Enfin, un site relativement célèbre dans la vente de logs et d’identifiants volés, Hookshop, semble avoir pour ambition de devenir un vrai marketplace spécialisé dans la vente de cartes de paiement. Hookshop indique être à la recherche de vendeurs de cartes bancaires et prendrait une commission de 25% sur chaque vente. A l’instar des autres marketplaces, la qualité des produits vendus serait garantie par la plateforme de vente.

Ces quelques exemples ne sont pas les seuls canaux de ventes de données bancaires. En réalité il en existe des centaines, voire des milliers, dans la plupart des langues. Régulièrement, des vendeurs d’envergure différente apparaissent sur divers forums dédiés à la fraude et assurent une promotion de leur nouveau site de vente.

D’après l’observation effectuée par le service de Cyber Threat Intelligence d’Intrinsec, ce phénomène commercial semble être compliqué à contrer par la fermeture de sites de vente. En effet, une fois fermés, ces derniers rouvrent très souvent et rapidement avec un nouveau nom de domaine, utilisant un TLD différent (.fr, .com, .net, .cc, etc.). Ce fut notamment le cas avec le site Wolfshop, devenu Hookshop par la suite. Ils peuvent également disposer d’un site miroir sur le Dark web, soit une copie du site accessible depuis le réseau TOR.

Quelles sont les mesures complémentaires nécessaires pour la lutte anti-fraude ?

L’identification des données bancaires volées

Les ventes étant anonymes, et les escroqueries étant nombreuses dans le milieu de la revente illégale, les vendeurs de cartes bancaires cherchent constamment à rassurer les acheteurs en affichant partiellement les données en vente, ce qui permet à des services tels que celui d’Intrinsec de lutter contre ce type de fraude. En effet, les extraits affichés peuvent rendre possible l’identification des données bancaires volées, et surtout celle des victimes, dès leur mise sur le marché. Ces éléments sont souvent suffisants pour permettre d’alerter les acteurs bancaires de la tentative de fraude en cours. Il est par ailleurs possible de suivre l’état des ventes, grâce à un numéro d’identification interne au site de vente communiqué aux visiteurs.

Si la récupération des données en vente semble être simple, ces sites web et leurs propriétaires sont loin d’être aussi stables dans la durée que ne le sont les plateformes de vente de produits légitimes. En effet, il arrive régulièrement que des sites ou des forums dédiés à ce type de fraude soient contraints de fermer ou de changer d’URL. Le cycle de vie de ces entreprises frauduleuses est relativement court, d’où la nécessité de pratiquer une activité régulière de surveillance et de sourcing.

L’équipe de veille du service de Cyber Threat Intelligence d’Intrinsec explore constamment de nouveaux sites et forums du Surface et du Dark web. Ces derniers sont ensuite régulièrement surveillés tant qu’ils sont disponibles. Nos veilleurs vérifient également les activités sur les réseaux sociaux, comme Télégram[5], où la fraude prospère. Ainsi, notre service dispose d’une vision relativement exhaustive des activités de fraude, dont celles autour des données bancaires volées et revendues. Par ailleurs, la Cyber Threat Intelligence d’Intrinsec dispose d’outils permettant une identification massive et rapide des données volées, à partir d’une liste de sources réalisée en interne.

Lutter contre la fraude bancaire en recherchant les données en vente est une méthode permettant d’éviter des pertes financières importantes aux banques, dans la mesure où il est possible de désactiver les cartes volées avant leur utilisation illégale. En France, 470 millions d’euros ont été dérobés par des paiements frauduleux réalisés à partir de 1,4 millions de cartes volées en 2019. Cela représente un coût moyen pour les banques de 335 euros par carte volée. À titre d’exemple, un site comme Cardhouse, avec 5 000 cartes de paiement disponibles, pourrait représenter à un instant T jusqu’à 1,5 millions d’euros de perte pour les banques. Toutefois, il est nécessaire de préciser que ce calcul part du postulat que toutes les cartes de paiement sont valides, ce qui n’est pas toujours le cas. En revanche, les trafiquants de cartes sont régulièrement approvisionnés avec des nouvelles données.

Le contournement des dispositifs de sécurité classiques

Le cryptogramme visuel présent au dos de la carte est censé assurer une protection contre une utilisation frauduleuse. Cependant, cette protection est totalement inefficace contre le vol de données par le biais des techniques mentionnées plus haut (le phishing ou le web skimming par exemple). En effet, dans le cadre de ces deux techniques, les acteurs malveillants récupèrent toutes les données bancaires entrées par la victime, dont le cryptogramme visuel.

Afin de renforcer la sécurité de ces données, la technologie 3D Secure a été développée pour consolider l’authentification de l’utilisateur. Il s’agit d’une double authentification permettant de confirmer un paiement par carte, qui peut prendre la forme d’un mot de passe, d’une date de naissance, d’un code envoyé par SMS, d’une validation depuis une application mobile, etc. Bien que soutenu par les banques, le dispositif 3D Secure n’est pas systématiquement déployé sur les sites marchands et utilisé par les e-commerçants et les prestataires de réception de paiement. En effet, si la directive européenne DSP2 impose depuis le 1er janvier 2021 l’usage quasi-systématique de cette authentification forte pour les paiements en ligne[6], elle ne s’applique qu’aux sites et prestataires de paiement européens. Ainsi, des sites marchands comme Aliexpress renoncent à utiliser ce procédé de sécurisation 3D Secure en raison d’un risque d’abandon de paniers. Les paiements frauduleux, via l’absence d’authentification forte sur des sites non-européens, sont donc toujours possibles.

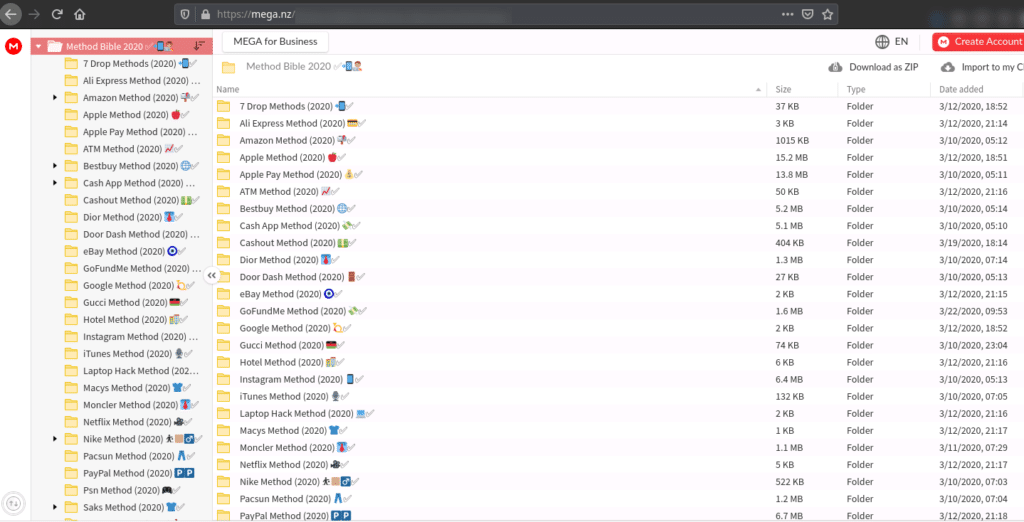

Par ailleurs, des exceptions sont prévues par la directive, à l’instar des paiements inférieurs à 30 euros ou des bénéficiaires de confiance, tel qu’un e-commerçant de longue date[7]. Ces exceptions peuvent être exploitées à des fins malveillantes. En outre, de nouvelles méthodes de fraude sont régulièrement capitalisées et partagées sur des forums. À titre d’exemple, une « bible » du carding 2020, capitalisant diverses méthodes de ce type valables pour un ensemble de sites, a été partagée sur le forum Selkis.

Enfin, l’authentification forte n’est pas infaillible : les paiements frauduleux malgré une double authentification sont toujours possibles. C’est le cas lorsque la méthode d’authentification forte est fixe, par exemple avec l’usage d’un mot de passe inchangé. Si elle est mise en œuvre avec un code envoyé par SMS, elle peut être contournée avec une technique de SIM swapping. Cette méthode consiste à usurper l’identité de la victime afin de commander une nouvelle carte SIM et recevoir les codes à usage unique permettant de réaliser les transactions, à la place de la victime.

Pour cette raison, la directive européenne DSP2 tend à responsabiliser les banques par l’abaissement de la franchise à 50 euros en cas de fraude au lieu de 150 euros auparavant. Ce nouveau montant de franchise n’existe pas lorsque le 3D Secure n’est pas mis en œuvre. En d’autres termes, lorsqu’une double authentification est validée lors d’un paiement frauduleux, seuls les 50 premiers euros volés ne sont pas remboursés par la banque.

Conclusion

L’analyse du marché de la fraude au paiement par carte et les réponses apportées, afin de la contrer, permettent d’effectuer les constats suivants :

- L’utilisation frauduleuse des cartes de paiement est une réelle menace car elle représente des pertes financières toujours plus importantes principalement pour les banques. Le développement du commerce sur internet s’accompagne inévitablement d’une hausse de ce type fraude. Ceci est notamment permis par la diversité des techniques permettant de voler les données des cartes de paiement et à la spécialisation des acteurs de la fraude.

- Le renforcement de l’authentification lors des paiements, tel qu’imposé par la directive européennes DSP2, ne semble pas pour autant mettre un terme à la fraude au paiement. Si cela rend la tâche plus difficile, il est toutefois toujours possible d’effectuer des paiements avec des cartes volées, notamment grâce aux exceptions permettant d’éviter la double authentification.

- La Cyber Threat Intelligence joue un rôle complémentaire aux autres méthodes de lutte contre la fraude bancaire, notamment grâce à l’identification des données volées lors de leur mise sur le marché. Ainsi, la Cyber Threat Intelligence permet de renforcer la lutte contre la fraude au paiement en amont de l’utilisation des cartes de paiement volées. Finalement, il s’agit simplement de répondre à la spécialisation des fraudeurs par une nouvelle spécialité : le renseignement cyber.

- Les acteurs et les méthodes de la fraude au paiement sur internet évoluent constamment. Dans ces conditions, un service ayant une excellente connaissance et une large capacité de surveillance des réseaux de fraude est en mesure d’aider les entreprises et plus précisément les banques dans ce domaine.

[1] https://www.banque-france.fr/evenement/rapport-annuel-de-lobservatoire-de-la-securite-des-moyens-de-paiement-2019

[2] Article L133-18 du Code monétaire et financier

[3] https://www.phonandroid.com/fraude-a-la-carte-bancaire-le-skimming-debarque-sur-le-web.html

[4] Article L163-4 du code monétaire et financier

[5] https://www.intrinsec.com/telegram/

[6] https://eur-lex.europa.eu/legal-content/FR/TXT/?uri=CELEX:32015L2366

[7] https://ec.europa.eu/commission/presscorner/detail/fr/QANDA_19_5555