Pentest : Guide Complet des Tests d’Intrusion en 2025

Points Clés

- Un pentest évalue offensivement la sécurité d’un système en simulant des attaques réelles pour identifier les vulnérabilités exploitables

- Il existe plusieurs types de pentests : applications web, mobiles, API, IoT, réseaux internes et ingénierie sociale selon le périmètre ciblé

- Les approches varient entre boîte noire (aucune information), grise (accès partiel) et blanche (accès complet) selon le niveau d’informations fourni

- Les pentests sont obligatoires pour obtenir certaines certifications comme ISO 27001, SOC2, PCI DSS et HDS

- Le rapport final classe les vulnérabilités par criticité et propose des recommandations concrètes de correction avec un plan d’action prioritaire

Qu’est-ce qu’un pentest et pourquoi est-il essentiel ?

Un test d’intrusion, communément appelé pentest, constitue une évaluation offensive de sécurité qui reproduit fidèlement le comportement d’un attaquant réel. Cette simulation contrôlée permet aux entreprises d’identifier les vulnérabilités exploitables avant que des pirates informatiques malveillants ne puissent s’en servir pour compromettre leurs systèmes informatiques.

Les objectifs principaux d’un pentest visent à identifier les vulnérabilités, failles techniques et erreurs de configuration qui compromettent la confidentialité, l’intégrité et la disponibilité des données sensibles. Contrairement aux scanners automatisés qui se contentent de détecter les vulnérabilités connues, un pentest professionnel révèle les failles logiques et problèmes de droits d’accès non détectables automatiquement par les outils traditionnels.

Le contexte réglementaire actuel renforce l’importance des tests d’intrusion. Les clients, partenaires et organismes de certification exigent de plus en plus des preuves tangibles de la sécurité des systèmes d’information.

Cette réalité économique pousse les entreprises à adopter une approche proactive de la cybersécurité, où le pentest devient un investissement stratégique plutôt qu’une simple obligation de conformité.

Les différents types de pentests selon votre infrastructure

La diversité des systèmes informatiques modernes nécessite des approches spécialisées pour évaluer efficacement chaque couche de sécurité. Chaque type de pentest répond à des enjeux métier spécifiques et couvre un périmètre technique distinct.

| Type de Pentest | Périmètre | Durée Typique |

|---|---|---|

| Application Web | Sites web, portails | 5-8 jours |

| Mobile | Apps iOS/Android | 8-12 jours |

| API | Services REST/GraphQL | 3-6 jours |

| IoT | Objets connectés | 10-15 jours |

| Réseau Interne | Infrastructure IT | 10-20 jours |

| Ingénierie Sociale | Facteur humain | 5-10 jours |

Pentest d’application web

Le pentest d’application web se concentre sur la recherche des vulnérabilités du Top 10 OWASP 2023, incluant les injections SQL, l’authentification défaillante et l’exposition de données sensibles. Cette approche évalue également les configurations serveurs, les environnements cloud et toutes les mesures de sécurité applicatives mises en place.

L’évaluation des failles logiques et problèmes de droits spécifiques aux applications métier constitue un aspect crucial souvent négligé par les scanners automatisés. Ces tests couvrent toutes les technologies modernes : PHP, .NET, Java, Python, ainsi que les frameworks JavaScript comme React ou Angular.

Un pentest d’application web typique révèle en moyenne 15 à 25 vulnérabilités, dont 2 à 4 classées comme critiques nécessitant une correction immédiate. Les failles les plus fréquemment découvertes incluent les injections SQL, les vulnérabilités XSS et les problèmes de gestion de session.

Pentest d’application mobile

L’audit de sécurité d’une application mobile combine analyse statique et dynamique pour couvrir l’ensemble de la surface d’attaque. L’analyse statique permet l’extraction et le reverse engineering du code pour Android et iOS, révélant les vulnérabilités présentes dans le code source même de l’application.

L’analyse dynamique effectue des tests en runtime sur émulateurs et appareils physiques, simulant les conditions réelles d’utilisation. Cette approche inclut systématiquement l’audit des API et serveurs backend associés aux applications mobiles, car la sécurité mobile dépend entièrement de l’écosystème complet.

Les failles couramment découvertes comprennent le stockage local vulnérable de données sensibles, les communications non chiffrées avec les serveurs, et le contournement des contrôles de sécurité côté client. Un pentest mobile professionnel évalue également la résilience face aux techniques de modification d’applications et d’injection de code malveillant.

Pentest d’API et services web

Les tests spécifiques aux interfaces API REST, GraphQL et SOAP nécessitent une expertise particulière car ces services constituent souvent le cœur des architectures modernes. La vérification des contrôles d’autorisation et la gestion des droits d’accès révèlent fréquemment des failles permettant l’accès non autorisé à des données sensibles.

La détection de l’exposition excessive de données et de l’abus d’autorisation constitue un enjeu majeur, car les API exposent souvent plus d’informations que nécessaire pour fonctionner correctement. Ces tests peuvent s’intégrer dans les pentests web ou mobile selon l’architecture globale du système d’information.

Les vulnérabilités d’API représentent désormais plus de 40% des incidents de sécurité dans les entreprises utilisant des architectures microservices, rendant ces audits absolument critiques pour la sécurité globale.

Pentest IoT et objets connectés

L’audit multicouche des objets connectés couvre le hardware, le firmware, les protocoles radio et les applications associées. Cette approche holistique est nécessaire car la sécurité d’un écosystème IoT dépend de chaque composant de la chaîne technologique.

Les tests des vulnérabilités matérielles et des backdoors potentielles révèlent souvent des failles fondamentales dans la conception des appareils. L’analyse des protocoles de communication Bluetooth, Wi-Fi, LoRaWAN et Zigbee découvre fréquemment des implémentations vulnérables ou des configurations par défaut non sécurisées.

L’évaluation globale de l’écosystème connecté inclut nécessairement le cloud et les applications mobiles, car un objet connecté isolé n’existe pas dans la réalité. Cette complexité explique pourquoi les pentests IoT nécessitent généralement plus de temps et d’expertise spécialisée.

Pentest de réseau interne

La simulation d’un attaquant ayant obtenu un accès initial au réseau local d’entreprise permet d’évaluer la capacité de propagation d’une intrusion. Ces tests examinent les serveurs, équipements réseau, postes de travail et l’Active Directory pour identifier les chemins d’escalade de privilèges.

L’évaluation des mouvements latéraux démontre comment un attaquant peut progresser dans l’infrastructure après la compromission initiale. L’audit Wi-Fi et la segmentation réseau révèlent les possibilités de limiter la propagation d’attaques grâce à une architecture défensive appropriée.

Un pentest de réseau interne typique découvre des vulnérabilités permettant l’accès administrateur complet en moins de 48 heures dans 70% des cas, soulignant l’importance critique de la défense en profondeur.

Pentest d’ingénierie sociale

Les tests de résistance humaine incluent le phishing, vishing, smishing et les tentatives d’intrusions physiques pour évaluer le maillon humain de la chaîne de sécurité. L’évaluation de la sensibilisation des collaborateurs aux cybermenaces révèle souvent des lacunes importantes dans la formation du personnel.

La simulation d’attaques ciblées sur les dirigeants et employés clés permet de mesurer la vulnérabilité des profils à haute valeur ajoutée. Ces tests mesurent également l’efficacité des formations de sensibilisation existantes et identifient les besoins d’amélioration.

Statistiquement, 85% des violations de données impliquent un élément humain, rendant l’ingénierie sociale l’un des vecteurs d’attaque les plus efficaces pour les cybercriminels.

Méthodologie et approches : boîte noire, grise et blanche

Le choix de l’approche méthodologique influence directement la profondeur, le réalisme et la durée du pentest. Chaque approche répond à des objectifs différents et s’adapte aux contraintes budgétaires et temporelles spécifiques de chaque organisation.

Pentest en boîte noire (Black Box)

La simulation d’attaque externe sans aucune information préalable sur le système offre un réalisme maximal en reproduisant fidèlement les conditions d’un hacker externe inconnu. Cette approche teste efficacement la surface d’attaque exposée publiquement et révèle les vulnérabilités visibles depuis Internet.

Les avantages incluent une perspective externe authentique et la découverte de failles que les équipes internes ne soupçonnent pas. Cependant, les inconvénients comprennent une durée plus longue nécessaire pour la reconnaissance et une couverture potentiellement incomplète des systèmes internes.

Cette approche convient particulièrement aux entreprises souhaitant évaluer leur exposition aux attaques externes et tester l’efficacité de leurs défenses périmètriques. Le black box reste idéal pour simuler les techniques d’attaque les plus courantes utilisées par les cybercriminels.

Pentest en boîte grise (Grey Box)

L’accès partiel aux informations système, incluant des comptes utilisateur et une documentation basique, offre un compromis optimal entre réalisme et profondeur d’analyse. Cette approche simule un utilisateur malveillant interne ou un attaquant externe ayant obtenu des informations préliminaires.

Les entreprises obtiennent généralement 30% de vulnérabilités supplémentaires avec une approche boîte grise comparée à une boîte noire, tout en réduisant la durée du test de 20 à 25%.

Pentest en boîte blanche (White Box)

L’accès complet au code source, à la documentation technique et aux accès administrateur permet une analyse exhaustive capable de détecter les failles les plus profondes et complexes. Cette approche optimise la durée grâce à la connaissance complète de l’architecture système.

La boîte blanche convient idéalement pour l’audit de code et la validation de sécurité avant mise en production de nouvelles applications. Cette méthode révèle les vulnérabilités logiques subtiles et les failles de conception difficiles à détecter avec d’autres approches.

L’efficacité de cette approche la rend particulièrement adaptée aux cycles de développement DevSecOps où la sécurité doit s’intégrer naturellement dans les processus de livraison continue.

Les 4 phases essentielles d’un pentest réussi

La méthodologie standardisée basée sur PTES (Penetration Testing Execution Standard) et OWASP garantit la qualité, la reproductibilité et l’exhaustivité des tests d’intrusion. Chaque phase produit des livrables spécifiques et nécessite des ressources dédiées pour maximiser l’efficacité.

Phase 1 : Reconnaissance et collecte d’informations

La collecte d’informations open-source (OSINT) constitue le fondement de tout pentest efficace. Cette phase identifie les domaines, sous domaines, adresses IP et toutes les informations publiquement accessibles sur la cible. L’identification des technologies utilisées et des composants tiers exposés oriente les phases suivantes vers les vecteurs d’attaque les plus prometteurs.

La recherche de fuites de données et d’informations sensibles publiques révèle souvent des éléments critiques comme des identifiants, mots de passe ou détails architecturaux. Cette phase représente typiquement 10 à 20% du temps total selon l’approche choisie, mais son impact sur l’efficacité globale du test reste déterminant.

Les pentesters utilisent des techniques OSINT avancées incluant la surveillance des réseaux sociaux, l’analyse des métadonnées de documents publics, et la recherche dans les bases de données de violations passées.

Phase 2 : Cartographie et énumération du système

Le mapping complet de toutes les fonctionnalités et services découverts crée une base de données exhaustive des éléments à tester. L’énumération des ports, services et versions des logiciels révèle la surface d’attaque réelle et guide la priorisation des tests.

L’identification des points d’entrée potentiels et la constitution d’une cartographie détaillée permettent d’optimiser les phases suivantes. Cette étape critique détermine la qualité et l’exhaustivité de l’ensemble du pentest.

La phase d’énumération utilise des outils comme Nmap pour la découverte réseau, complétés par des techniques manuelles spécialisées selon les technologies identifiées. Cette approche hybride garantit une couverture maximale sans générer de faux positifs.

Phase 3 : Découverte et analyse des vulnérabilités

La combinaison d’outils automatisés et de tests manuels spécialisés constitue le cœur de la valeur ajoutée d’un pentest professionnel. La recherche de vulnérabilités techniques, logiques et de configuration nécessite une expertise humaine irremplaçable pour identifier les failles complexes.

La validation manuelle des failles détectées par les scanners automatisés élimine les faux positifs et confirme l’exploitabilité réelle des vulnérabilités. Cette phase représente 50 à 60% du temps total et détermine directement la qualité du livrable final.

Les pentests révèlent en moyenne 40% de vulnérabilités supplémentaires grâce aux tests manuels, comparés aux scans automatisés seuls. Cette différence justifie pleinement l’investissement dans une expertise humaine qualifiée.

Phase 4 : Exploitation et évaluation de l’impact

L’exploitation contrôlée des vulnérabilités mesure l’impact réel et démontre la faisabilité des attaques avec des preuves de concept concrètes. Cette démonstration aide les équipes techniques à comprendre les risques et prioriser les corrections.

La recherche de vulnérabilités supplémentaires via les effets de bord révèle souvent des failles en cascade non détectables individuellement. L’évaluation des risques métier et la classification par criticité orientent le plan de remédiation vers les actions les plus impactantes.

Cette phase finale transforme les découvertes techniques en recommandations exploitables, bridgeant le gap entre la technique et les enjeux business.

Outils et technologies du pentesting moderne

L’évolution des outils de pentest vers l’automatisation et l’intégration dans les pipelines DevSecOps améliore l’efficacité sans remplacer l’expertise humaine. Les outils modernes amplifient les capacités des experts plutôt que de les substituer.

Burp Suite Professional : référence pour les applications web

Le proxy web intégré intercepte et modifie les requêtes/réponses HTTP/HTTPS en temps réel, permettant une analyse manuelle fine des communications. Le scanner automatisé intégré détecte efficacement les vulnérabilités du Top 10 OWASP avec un taux de faux positifs réduit.

Les extensions communautaires via Burp Extender ajoutent des fonctionnalités avancées spécialisées selon les besoins spécifiques de chaque test. L’interface intuitive facilite la transition entre tests manuels et automatisés, optimisant la productivité des pentesters.

Burp Suite Professional reste l’outil de référence pour 90% des pentesters professionnels selon les enquêtes sectorielles, confirmant sa position dominante sur le marché.

Exegol : environnement de pentest conteneurisé

Cette distribution Debian optimisée inclut plus de 400 outils préinstallés et préconfigurés, éliminant les problèmes de compatibilité et d’installation. Le déploiement rapide via Docker crée des environnements isolés reproductibles pour chaque mission.

La mise à jour continue des outils et l’ajout régulier de nouvelles fonctionnalités maintiennent l’environnement à l’état de l’art. Cette solution convient parfaitement pour débuter en pentesting ou standardiser l’environnement d’une équipe entière.

Exegol réduit de 80% le temps de préparation des environnements de test comparé à une installation manuelle traditionnelle, libérant du temps pour les activités à valeur ajoutée.

SQLMap : spécialiste des injections SQL

L’automatisation complète de la détection et de l’exploitation des injections SQL couvre 6 SGBD majeurs : MySQL, PostgreSQL, Oracle, SQL Server, SQLite et Access. Les techniques avancées incluent les blind SQL injection, time-based et boolean-based pour contourner les protections modernes.

Les fonctionnalités d’extraction de données et d’exécution de commandes système transforment une vulnérabilité SQL en compromission complète du système sous-jacent. Cette capacité démontre l’impact réel des failles d’injection aux équipes métier.

SQLMap reste l’outil de référence pour l’exploitation des injections SQL, avec plus d’un million d’utilisations documentées et une communauté active de contributeurs.

Rapport de pentest et plan d’action

La structure professionnelle du rapport final détermine l’efficacité de la remédiation et la compréhension des enjeux par les équipes dirigeantes. Un rapport bien conçu transforme les découvertes techniques en plan d’action métier exploitable.

Classification et priorisation des vulnérabilités

L’échelle de criticité standard comprend cinq niveaux : Critique, Élevée, Moyenne, Faible et Informative. Les critères d’évaluation combinent la facilité d’exploitation et l’impact sur la confidentialité, l’intégrité et la disponibilité des données.

La prise en compte du contexte métier et de l’exposition réelle module la criticité théorique selon les enjeux spécifiques de l’organisation. Le plan de remédiation propose des délais recommandés : 0-7 jours pour les vulnérabilités critiques, 1-3 mois pour les élevées, 3-6 mois pour les moyennes.

| Criticité | Délai de Correction | Impact Métier | Exemples Typiques |

|---|---|---|---|

| Critique | 0-7 jours | Compromission complète | Injection SQL, RCE |

| Élevée | 1-3 mois | Accès non autorisé | XSS stocké, CSRF |

| Moyenne | 3-6 mois | Fuite d’information | Divulgation de version |

| Faible | 6-12 mois | Impact limité | Configuration mineure |

Recommandations techniques et organisationnelles

Les correctifs techniques spécifiques accompagnent chaque vulnérabilité identifiée avec des exemples de code et des références vers les bonnes pratiques. Les recommandations d’architecture et de durcissement système proposent des améliorations structurelles pour renforcer la sécurité globale.

L’amélioration des processus de développement sécurisé (DevSecOps) intègre la sécurité dans les cycles de livraison pour prévenir la réintroduction de vulnérabilités similaires. La formation et sensibilisation des équipes techniques et utilisateurs complètent les mesures techniques par un volet humain.

Les recommandations organisationnelles incluent la mise en place de politiques de sécurité, la définition de processus de gestion des incidents, et l’établissement de métriques de suivi de la posture de sécurité.

Conformité et certifications : pentest obligatoire

Les exigences réglementaires varient selon les secteurs d’activité, mais la tendance générale impose des tests d’intrusion réguliers pour maintenir les certifications critiques. La fréquence recommandée suit généralement un cycle annuel, avec des tests supplémentaires après les changements majeurs.

ISO 27001 et management de la sécurité

L’exigence de tests d’intrusion réguliers dans l’annexe A.12.6.1 s’intègre dans le processus d’amélioration continue PDCA (Plan-Do-Check-Act). La documentation des résultats pour les audits de certification nécessite un niveau de détail et de traçabilité spécifique.

La fréquence annuelle recommandée maintient la validité de la certification tout en permettant une amélioration continue de la posture de sécurité. Les organismes de certification vérifient systématiquement la réalisation et la qualité des pentests lors des audits de surveillance.

La norme ISO 27001 couvre désormais plus de 50 000 certificats dans le monde, rendant les pentests obligatoires pour un nombre croissant d’organisations.

PCI DSS et protection des données de paiement

L’exigence 11.3 impose des tests d’intrusion annuels obligatoires pour toutes les entités traitant des données de cartes de paiement. Les tests après changements significatifs de l’infrastructure garantissent le maintien de la conformité en continu.

Les pentesters qualifiés ASV (Approved Scanning Vendor) ou QSA (Qualified Security Assessor) sont recommandés pour garantir la reconnaissance des résultats par les organismes de paiement. La documentation spécifique requise pour les rapports de conformité suit des formats standardisés stricts.

Le non-respect des exigences PCI DSS expose les entreprises à des amendes pouvant atteindre 500 000€ par mois, justifiant largement l’investissement dans des pentests réguliers.

HDS et hébergement de données de santé

L’intégration des tests d’intrusion dans le référentiel HDS version 2018 répond aux enjeux critiques de protection des données de santé. L’évaluation de la sécurité des systèmes traitant ces données sensibles nécessite une expertise particulière du secteur de la santé.

Les prestataires qualifiés PASSI (Prestataire d’Audit de Sécurité des Systèmes d’Information) sont recommandés pour garantir la reconnaissance réglementaire des audits. Le renouvellement tous les 3 ans avec mise à jour annuelle maintient la validité de l’hébergement HDS.

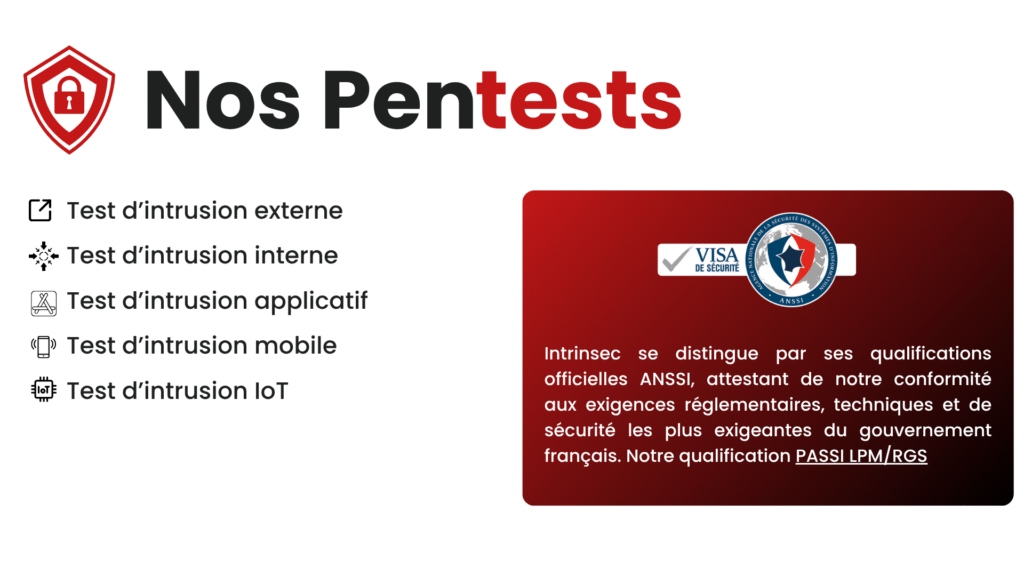

Choisir son prestataire de pentest

Les critères de sélection d’un prestataire qualifié incluent les certifications, la méthodologie employée, l’expérience de l’équipe et les références clients vérifiables. Ces éléments déterminent directement la qualité et la valeur des livrables finaux.

Certifications et qualifications à rechercher

La qualification PASSI pour les organismes publics garantit le respect des standards étatiques français de sécurité. Les certifications individuelles OSCP, OSEP, CISSP des consultants démontrent leur expertise technique personnelle.

Le budget à prévoir varie de 8 000€ à 40 000€ selon le type et la complexité du pentest. Les facteurs influençant le prix incluent la durée nécessaire, l’expertise requise, le niveau d’urgence et les certifications du prestataire.

FAQ – Questions Fréquentes sur les Pentests

Quelle est la différence entre un pentest et un audit de vulnérabilités ?

Un audit de vulnérabilités utilise principalement des scanners automatisés pour identifier rapidement les failles connues, tandis qu’un pentest combine outils automatisés et expertise humaine pour découvrir des vulnérabilités complexes et tester leur exploitabilité réelle. Le pentest inclut une phase d’exploitation manuelle qui permet de mesurer l’impact concret des failles et d’identifier des chaînes d’attaque non détectables automatiquement.

Combien de temps dure un pentest et à quelle fréquence le renouveler ?

La durée varie de 5 à 20 jours selon le périmètre : 5-8 jours pour une application web, 10-15 jours pour une infrastructure réseau complète. Il est recommandé de réaliser un pentest annuellement ou après tout changement majeur d’infrastructure. Pour les certifications comme PCI DSS, un pentest annuel est obligatoire, tandis qu’ISO 27001 recommande des tests réguliers selon l’analyse de risques.

Quel budget prévoir pour un pentest en 2025 ?

Les tarifs varient selon la complexité et l’environnement testé : pentest d’application web simple, infrastructure réseau moyenne, audit complet multi-périmètres… Les facteurs influençant le prix incluent le nombre de jours/homme nécessaires, l’expertise requise, le niveau d’urgence et les certifications du prestataire. Les pentests réalisés par des prestataires PASSI offrent une reconnaissance réglementaire.

Un pentest peut-il endommager mes systèmes en production ?

Un pentest professionnel minimise les risques grâce à une méthodologie rigoureuse et des outils non destructifs. Cependant, des interruptions temporaires ou une dégradation de performance peuvent survenir lors de l’exploitation de certaines vulnérabilités. Une convention d’audit définit clairement les responsabilités et limitations, et il est recommandé de planifier les tests pendant des créneaux de faible activité et de préparer des plans de continuité d’activité.

Comment exploiter efficacement les résultats d’un pentest ?

Le rapport de pentest doit être traité comme un plan d’action priorisé : corriger d’abord les vulnérabilités critiques (0-30 jours), puis les failles élevées (1-3 mois) et moyennes (3-6 mois). Il est essentiel d’impliquer les équipes techniques dans la compréhension des failles, de mettre en place un suivi des corrections et de prévoir un test de régression. Une sensibilisation des équipes sur les failles découvertes renforce durablement la posture de sécurité.